GİRİŞ

Siber güvenliğe merak salan hızlı arkadaşların en büyük hataları, nereyi nasıl hacklerim onu öğreneyim mantığı ile olaya girmeleridir. Ancak sistemi bilmeden, keşif yapmadan sistemin zayıf karnı neresi bilemezsiniz. Öncesinde esaslı bir bilgi toplama evresi geçirmek gerekir. Biz bu bilgi toplama evresini ikiye bölüyoruz: pasif keşif evresi ve aktif keşif evresi. Pasif keşif, sistemi dolaylı yollarla keşfettiğimiz ve karşı tarafla bire bir temasa geçmediğimiz evredir. Aktif keşfe göre daha güvenli sularda yüzeriz. Fark edilme olasılığı pek de yok. Örnek vermek gerekirse bir şirkete dair linkedin üzerinden çalışanlarının isimlerini topluyorsam bu durumdan çalışanların veya şirketin haberi olmayacaktır. Aktif keşifte ise şirket ile bire bir temasa geçeriz. Örneğin bir nmap taraması atarak domainlerinde hangi servislerin çalışmalarına bakmak için istek gönderdiğimde artık benim ip adresim karşı tarafa ulaşmıştır. Web sitesine girip içeriği incelemişsem dahi artık aktif keşifteyiz demektir. Çünkü doğrudan temasa geçtim.

Daha basite indirgeyelim. Birinden hoşlanıyorsunuz. Hoşlandığınız kişinin en yakın arkadaşına “Nelerden hoşlanır?” diye sorduğunuzda, hoşlandığınız kişi ile doğrudan iletişime geçmeden ve muhtemelen onun haberi olmadan bilgi toplamış olacaksınız. İşte pasif keşif evresi… Peki biraz daha cesursunuz ve hoşlandığınız kişiye “Nelerden hoşlanırsın?” diye sordunuz. Bu durumda onunla doğrudan temas kurdunuz ve artık o da sizden haberdar. Bu da aktif keşif oluyor. Bence yeterli bir örnek oldu.

Yöntemlerin tamamını saymamız pek mümkün değil fakat biz olabildiğince kapsamlı yazmaya çalışalım.

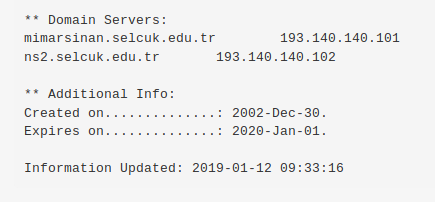

Whois

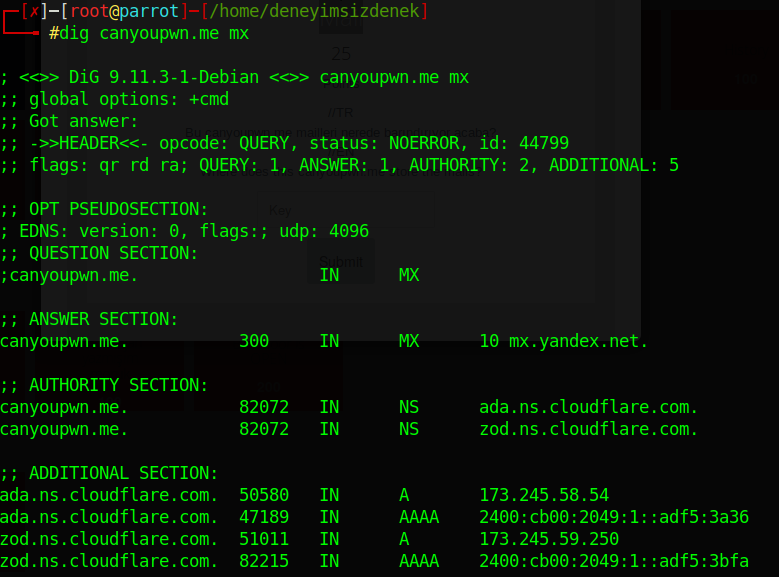

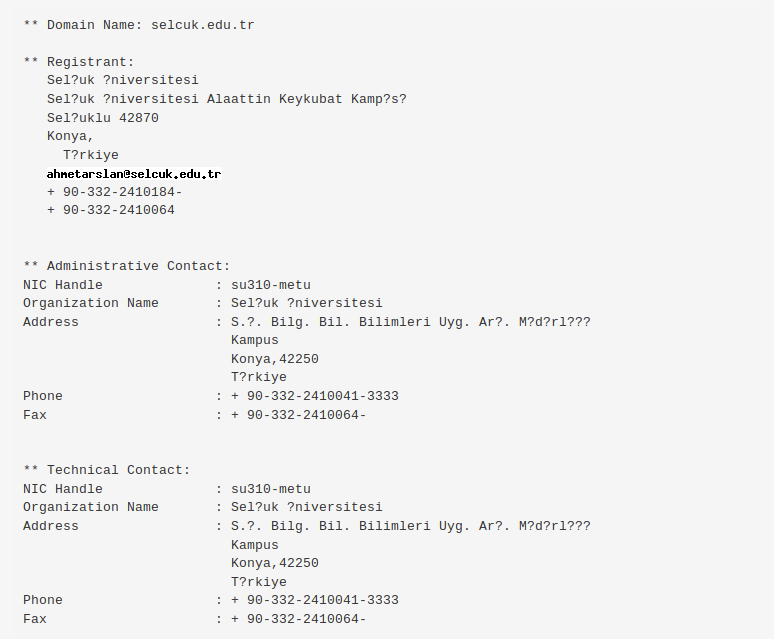

Whois kayıtları bir domain adresini kimin, ne zaman aldığını, hangi sunucularda barındırdığını ve ip adresini verir. Aynı zamanda domain sahibinin adresi ve telefon numarasına da ulaşmak mümkün. who.is veya farklı adreslerden sorgu yapabilirsiniz. Aynı zamanda birçok linux dağıtımında “whois domainadi.com” komutu ile terminal üzerinden sorgu yapmak mümkün.

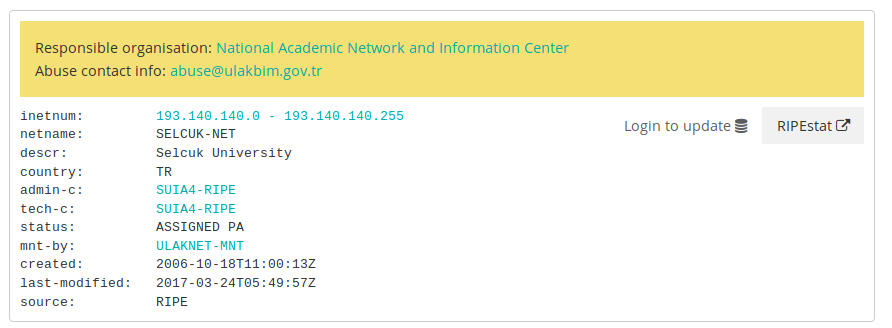

Ripe & Arin

Ripe & Arin ise IP adresini elde ettiğiniz domainin, IP aralıklarını elde etmenizi sağlar. IP adresi ile sorgu yapabilirsiniz.

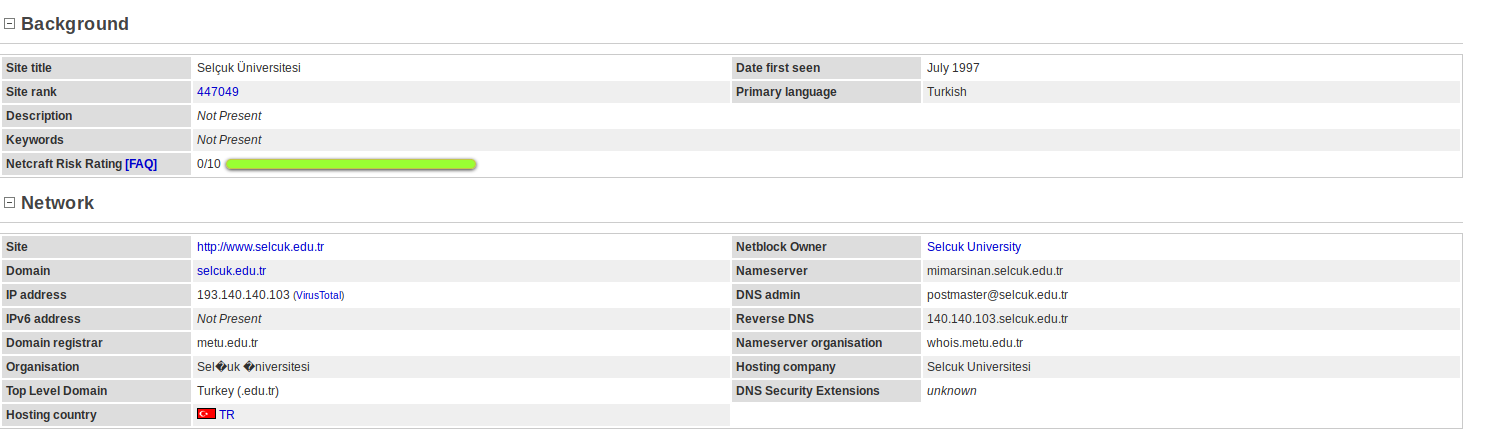

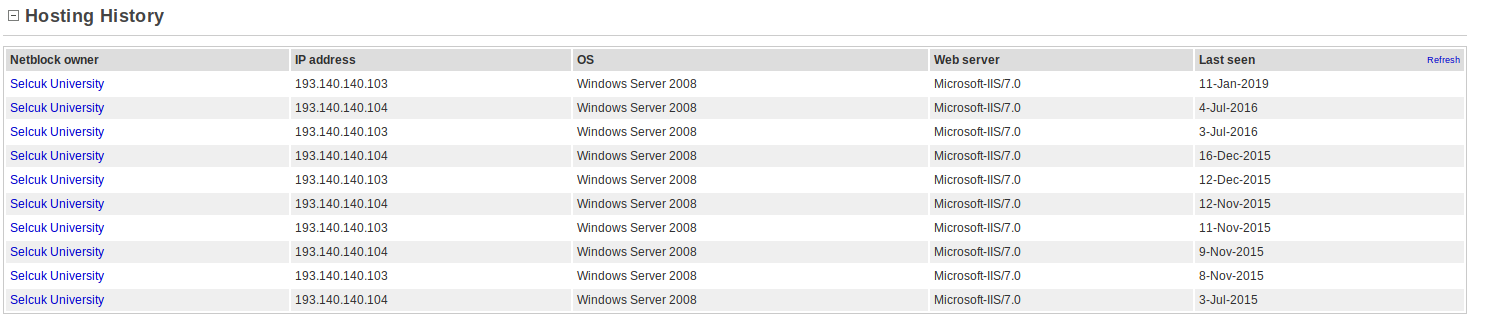

Netcraft

Web sitesinin daha önce kullandığı IP adreslerini, daha önce kullandığı işletim sistemi ve versiyonlarını, web sunucu servislerini listeler. Yine basit bir whois sorgusu yaptığını da söyleyebiliriz. Sorgu için : toolbar.netcraft.com/site_report

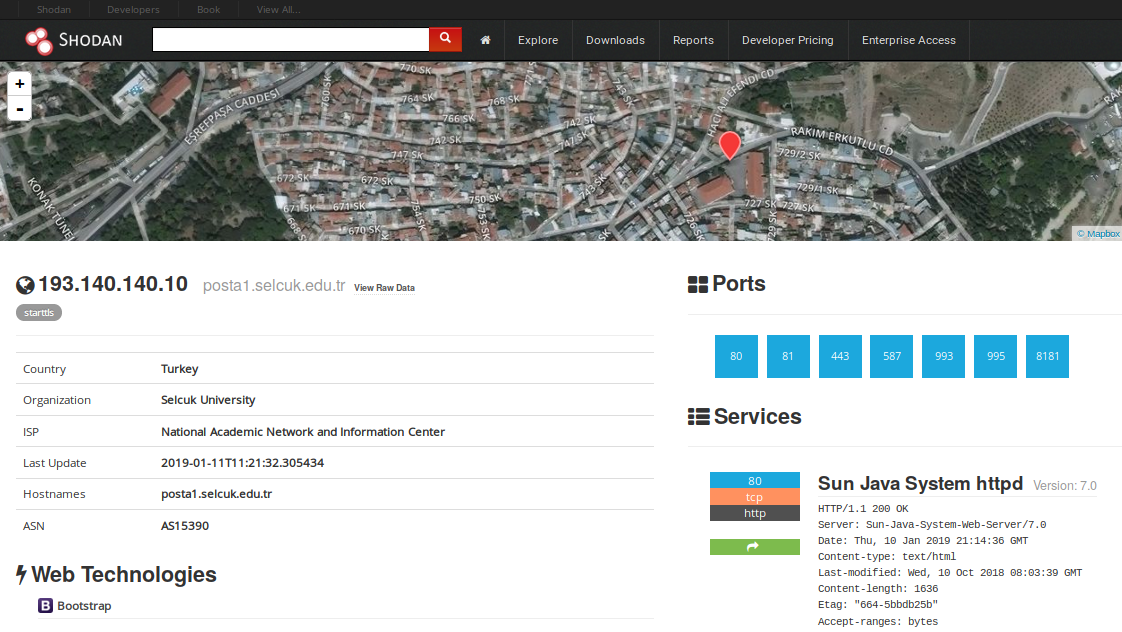

Shodan

Shodan’ın çoğu yerde lanse edilme biçimi “Hackerların arama motoru!” şeklinde. Kısmen haklı olunduğunu söyleyebiliriz. Sıradan bir kullanıcı burada pek de arama yapmaz. API’lerini şimdilik bir tarafa bırakıyorum ve arama kısmını anlatıyorum. Bir web sitesini veya IP adresini aratmanız mümkün. İnternete çıkan ne varsa bir şeyler bulacaksınız.

Ücretsiz olarak birçok özellikten faydalanabilirsiniz. Ancak siz biraz daha kafa yormak istiyorsanız ücretli üyelik almanız gerek. Üniversite öğrencileri “edu” maillerle kayıt olduğunda ve başvurduğunda ücretsiz üyelik veriyorlar diye biliyorum. Aynı zamanda “black friday” döneminde de uygun fiyata üyelik alabilirsiniz. Hızlı biçimde arama parametrelerini vereyim. Bu parametreleri bir arada kullanarak veya değiştirerek aramalarınızı daha spesifik bir hale getirebilirsiniz.

- port:23 (23 portu açık olanları aramak için)

- port: 21-25 and 80 (21’den 25’e kadar portu açık olanları aramak için… Ek olarak 80 portu açık olanlara da bakacak.)

- “apache 2.2.3” “200 OK” (Apache 2.2.3 versiyonu olan sistemleri ve sorunsuz açılan sayfaları listeler.)

- hostname: selcuk.edu.tr (Domain üzerinden arama yapmak için)

- IP: 193.140.140.10 (IP adresi üzerinden arama yapmak için)

- country:TR (Ülke aramaları için)

- city:Konya (Şehir aramaları için)

- geo:<Koordinat> (Koordinat üzerinden aramalar için)

- os:”windows xp” (İşletim sistemi üzerinden aramalar yapmak için)

- isp:amazon (İnternet servis sağlayıcıları üzerinden arama yapmak için)

- org:”univercity” (Organizasyon ismi ile arama yapmak için)

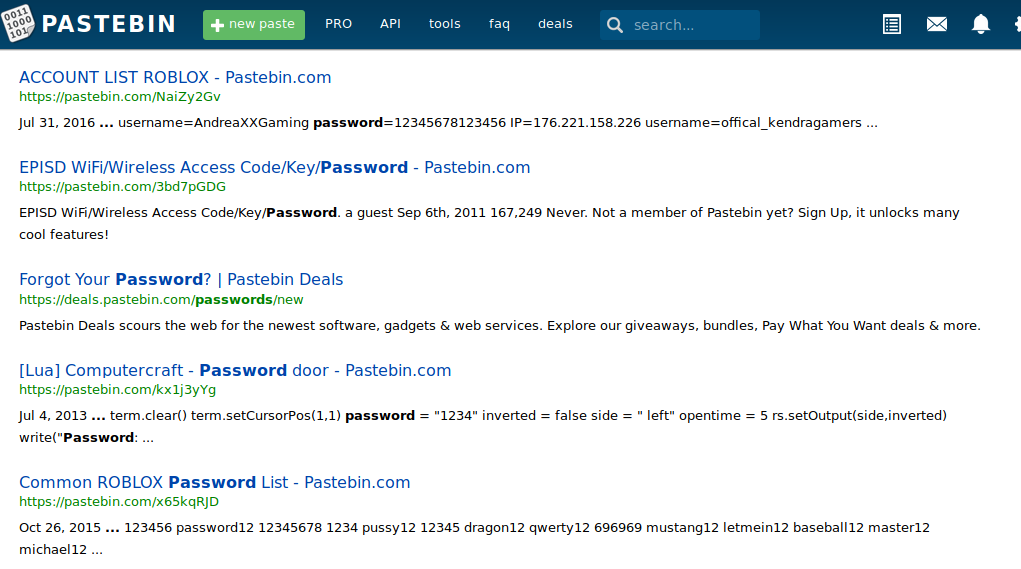

Veri Sızıntıları

Saldırganlar, hackledikleri platformların datalarını genelde pastebin ve benzeri sitelerden yayınlarlar. Bu yayınlanan datalar üzerinde arama yapmak da bizim için bulunmaz bir nimet. Öyle ki bazen hiçbir saldırı gerçekleştirmeden kritik bir sisteme girebilirsiniz. Üstelik bunu sadece sizden önce yapan birisi sayesinde yaparsınız. Deep web üzerinden de alternatif kaynaklar bulmak mümkün. Ben bonus olarak birkaç kaynak buraya bırakayım.

- ghostproject.fr

- haveibeenpwneed.com

- Wikileaks

- cryptome.org

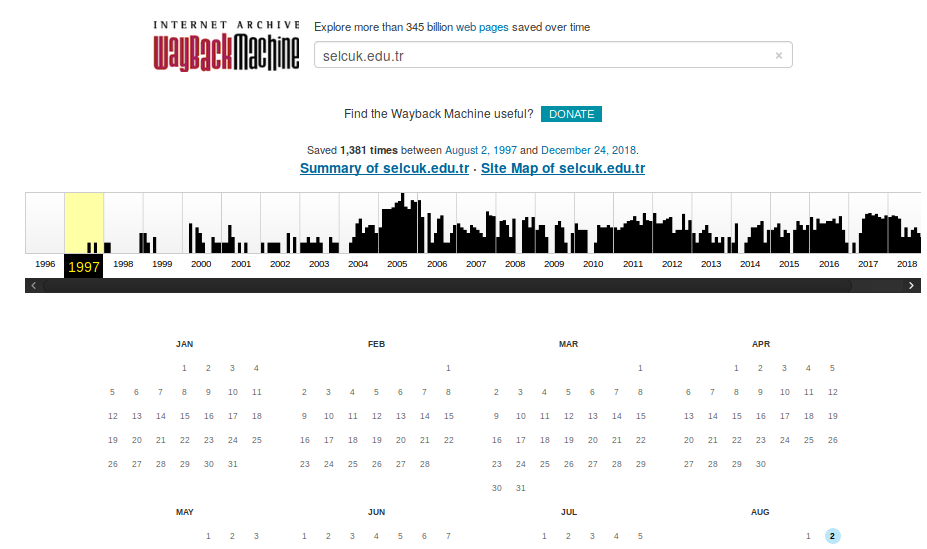

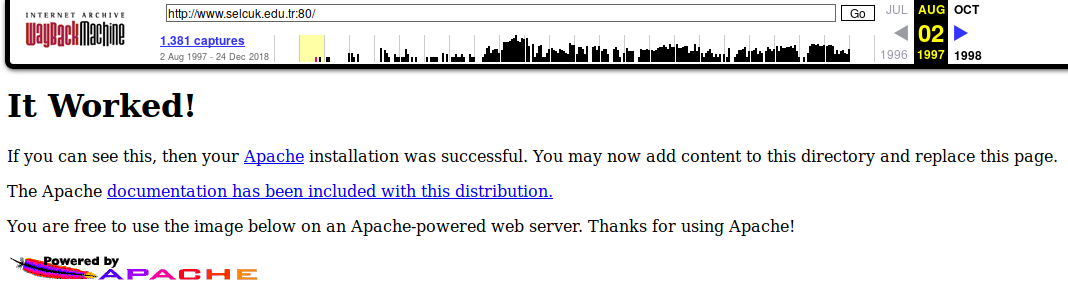

Archive.org

Archive.org ise sitelerin yayın hayatında sık sık yansımalarını kaydeder. 20-30 sene önceki kayıtları dahi elde edebilirsiniz. Çok ciddi oranlarda veri depolayan archive.org sunucularının bir kilisede saklandığı, sebebinin ise bir savaş esnasında dahi oraya zarar verilmeyeceğinin düşünülmesi olduğu söyleniyor. Ben söyleyenlerin yalancısıyım 🙂 Bu site ile daha önceden kurulan sistemleri görüntüleyebilir ve belki de o dosyaların kalıntılarını tespit edebilirsiniz. Sızdırılan fakat kaldırılan dosyaları temin edebilirsiniz. En basit örnekle bir kişinin telefon numarasını, kişisel blogunun geçmiş kayıtlarında arayarak bulmuştum. Örnek bir kayıt göstereyim.

Google Groups

Google groups çok da akla gelmeyen bir kaynak. Ancak birçok kuruluş, çalışanları arasında haberleşmek için burayı kullanır. Çoğu mailleşme açıktan yapılır ancak kimse farkında olmaz. E haliyle gizli sanılan en kritik veriler de aslında herkese açık biçimde yayınlanır. Bununla ilgili örnek vermeyeceğim. Sizin hayal gücünüze kalsın. Adres: https://groups.google.com/

Sosyal Medya & İş İlanları

İş ilanları bir kurumun en çok ihtiyaç duyduğu fakat bir yandan da içerideki sistemleri hakkında bize bilgi veren duyurularıdır. Bir yazılım şirketi hangi alanda ne derece uzman arıyorsa, projelerinde o yazılım dilini kullandığını ve çalışmalarımı ona göre yapacağımı varsayabilirim. Veya duyurunun sıklığına göre o alandaki ihtiyacını ve ağırlığını tahmin edebilirim. Kariyer.net ve Linkedin bu konuda oldukça verimli platformlar.

Sosyal medya üzerinden bilgi toplamaya gelirsek… Gönderilerin hangi cihazla gönderildiği ve hangi konumdan atıldığı öğrenilebilir. Kişinin ilgi alanları, ne zaman ne yaptığı ve nerede olduğu gibi detaylara da kolayca ulaşılır. Yapılabilecek çok uç analizler var fakat bunlar genelde olaya özgü olacağından size bırakmam gerek. Ama sosyal medya en güzel kaynaklardan biri. Bir diğer mesele ise, kişinin telefon numarası ve mail adresi gibi bilgileri de tespit edebilmemiz. Parolamı unuttum kısmında bu bilgiler sansürlü biçimde verilir. Kişinin ismi veya kullanıcı adı ile mail adresini tahmin edebilmeniz mümkün. Telefon numarasının ise bir kısmı verilir. Ancak kişinin farklı sosyal medya hesaplarında veya mail servislerinde de aynısını deneyerek telefonun kalan kısımlarını öğrenmek mümkün.

Diğer yandan pipl.com adresinde kişinin ismi ile veya farklı varyasyonlar ile arama yaparak diğer hesaplarına ulaşmak mümkün. Diğer yandan https://en.gravatar.com/site/check/ adresinden mail adresi ile aratarak kişinin fotoğrafını da bulabilirsiniz. Şayet gravatar üyeliği varsa tabii…

Domain ve Mail tespiti

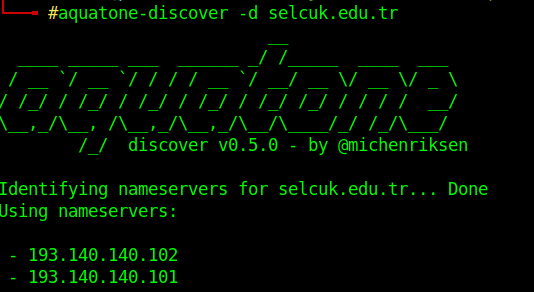

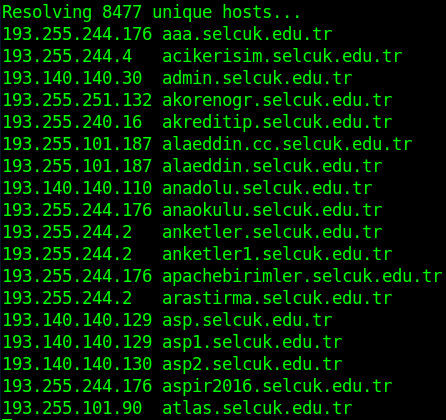

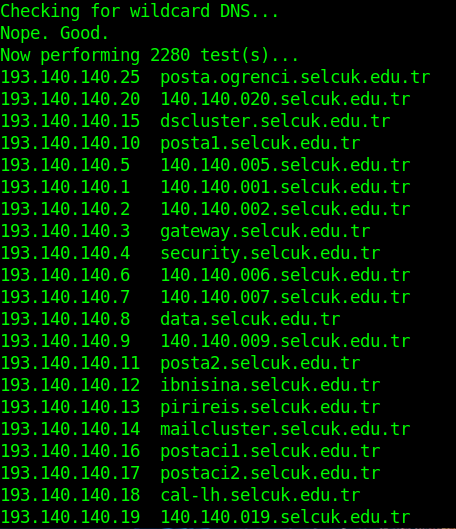

Aquatone aracı ile subdomainleri test edebilirsiniz. Arama motoru, kendine ait sözlüğü, shodan ve virustotal API’leri gibi kaynakları ile verdiğiniz domaine ait bulabildiği tüm subdomainleri listeler. Farklı özelliklere de sahip fakat bunu ayrı bir yazıda anlatabiliriz. Amacımızdan sapmayalım bu yazıda.

aquatone-discovery -d selcuk.edu.tr

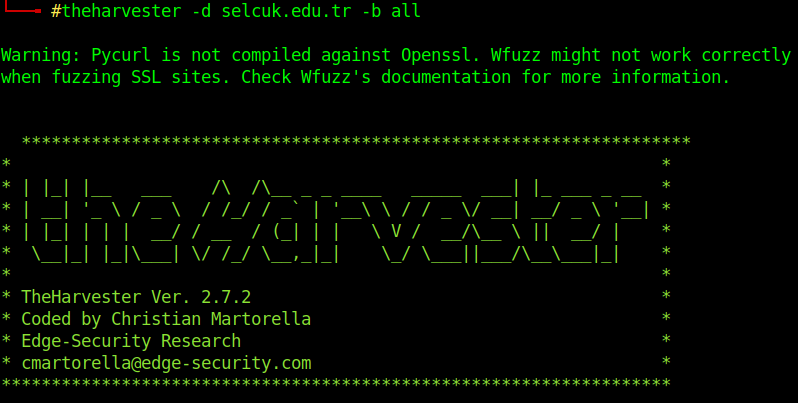

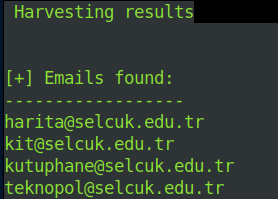

Maillerin tespit edilmesinde ise en bilindik araç theharvester olsa gerek. Detaylı kullanımı için ayrı bir yazı hazırlamak gerek fakat şimdilik ihtiyacımız olan kadarını anlatacağım. Theharvester arama motorlarındaki sonuçları göz önünde bulundurarak verdiğiniz domaine ait mail adreslerini ve subdomainleri toplamaya çalışır. Aşağıdaki komutta -d ile domain adresini, -b komutu ile kaynaklardan hangilerini kullanmak istediğimizi belirttik.

theharvester -d selcuk.edu.tr -b all

Fierce ise ip aralıklarını ve şayet bir hostnamei varsa onları keşfetmemizi sağlar. Detaylı kullanımını yine bu yazıda anlatmayacağım. Örnek bir ekran çıktısı:

Kullanıcı Adı

Kullanıcı adının nerelerde kullanıldığı da güzel bir bulgu. Namechk adresinden araştırdığınız kullanıcı adının kullanıldığı sosyal medya hesapları, domain adresleri ve birçok platform üyeliğini tespit edebilirsiniz. Bunun için alternatif web siteleri de mevcut. Aslında arama motorlarından dahi bolca bilgi elde edebilirsiniz.

Haritalar

Bir kurumun adresi üzerinden de birçok bilgi elde etmek mümkün. En basit örnek olarak “Google Maps Street View” ile binanın etrafını gezinebilirsiniz. Hiç beklemediğiniz şeyler bulmak mümkün. Ancak yalnızca Google’a bağlı kalmak olmaz. Drone, araç kamerası ve güvenlik kameraları ile çekilen görüntüleri de elde edebileceğiniz bir kaynak listesini aşağıya bırakıyorum.

- http://travelbydrone.com/

- http://dronetheworld.com/

- https://openstreetcam.org/map/

- http://data.mashedworld.com/dualmaps/map.htm

Mevcut konumdan atılan sosyal medya gönderileri de oldukça kritik olabiliyor. Özellikle kalabalık çalışan nüfusuna sahip bir kurumdan bahsediyorsak, mutlaka çalışanlar kritik veriler sızdırmıştır.

Son Olarak…

Yazıya eklemediğim, ancak blogumda zaten yazdığım diğer bilgi toplama konuları:

- Google Dorklarını Kullanarak Bilgi Toplama

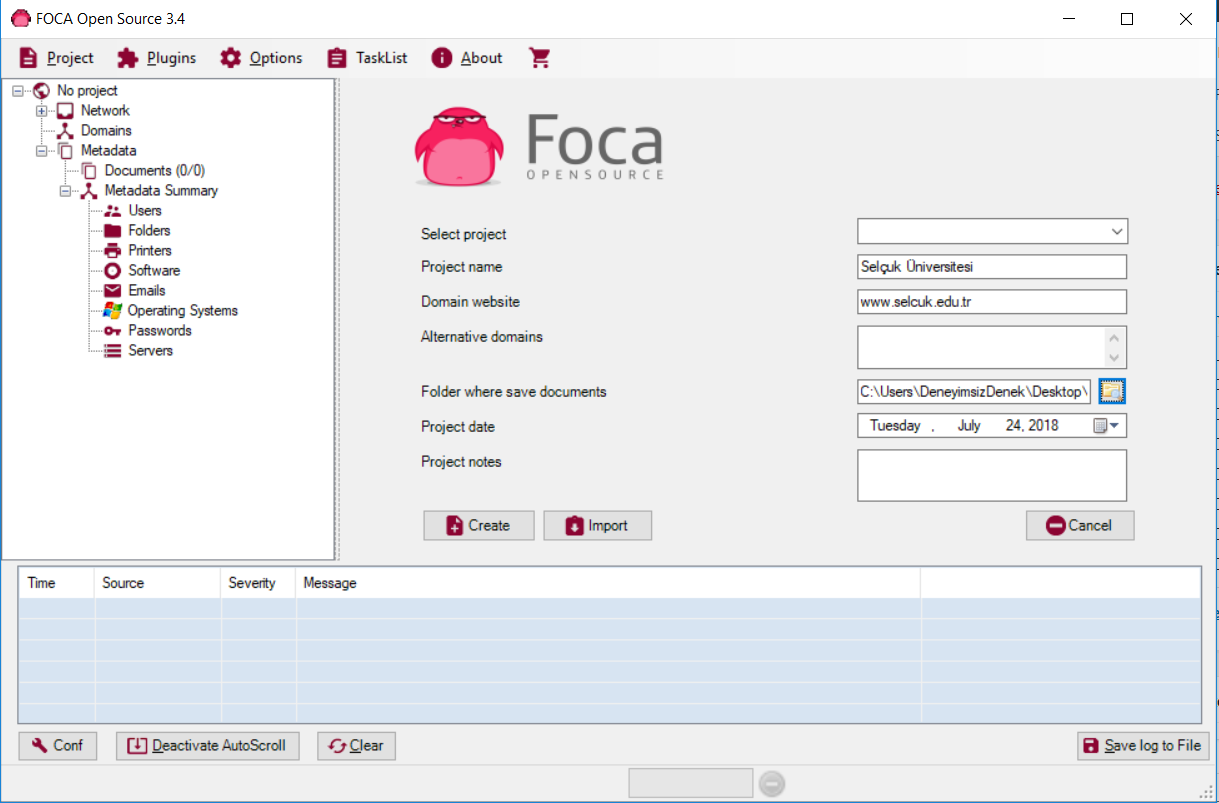

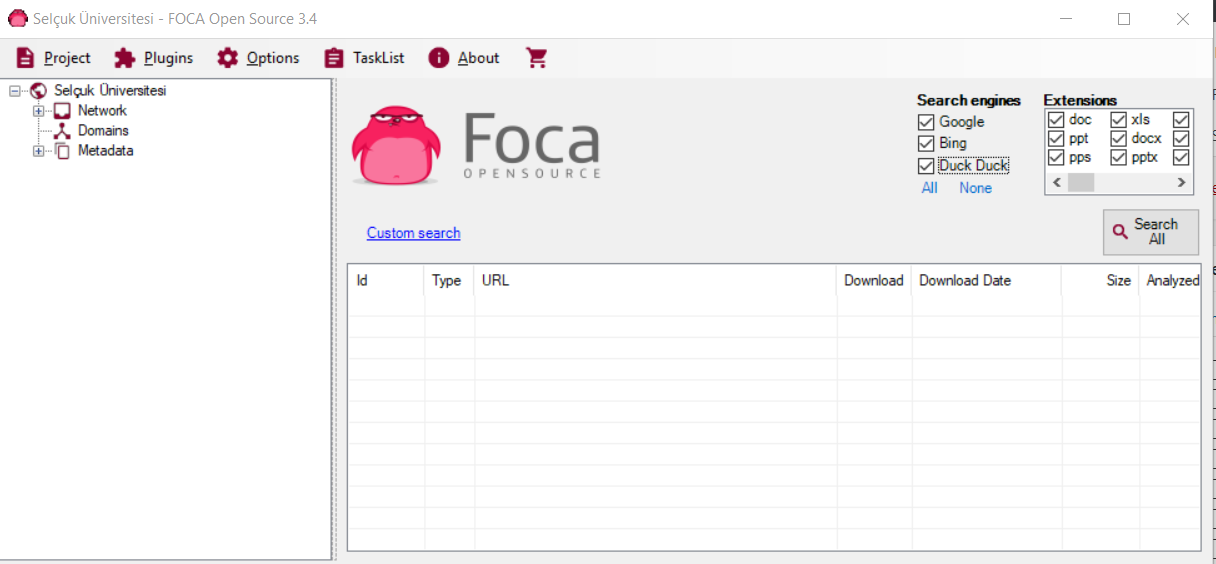

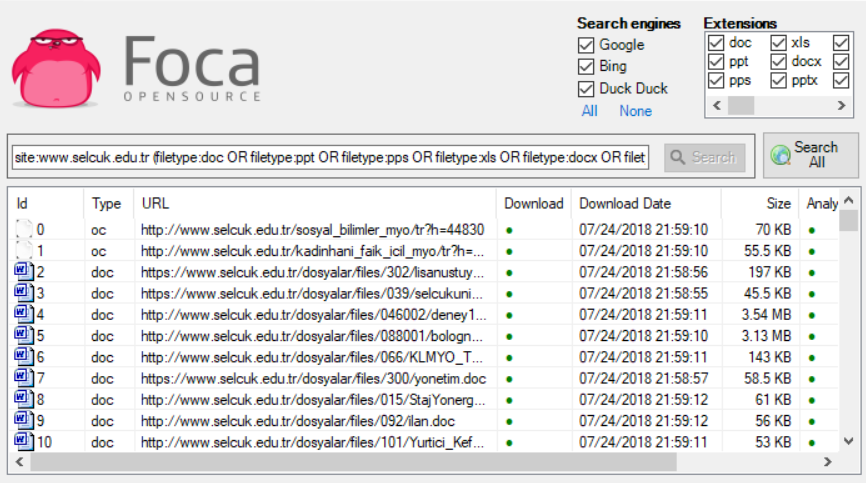

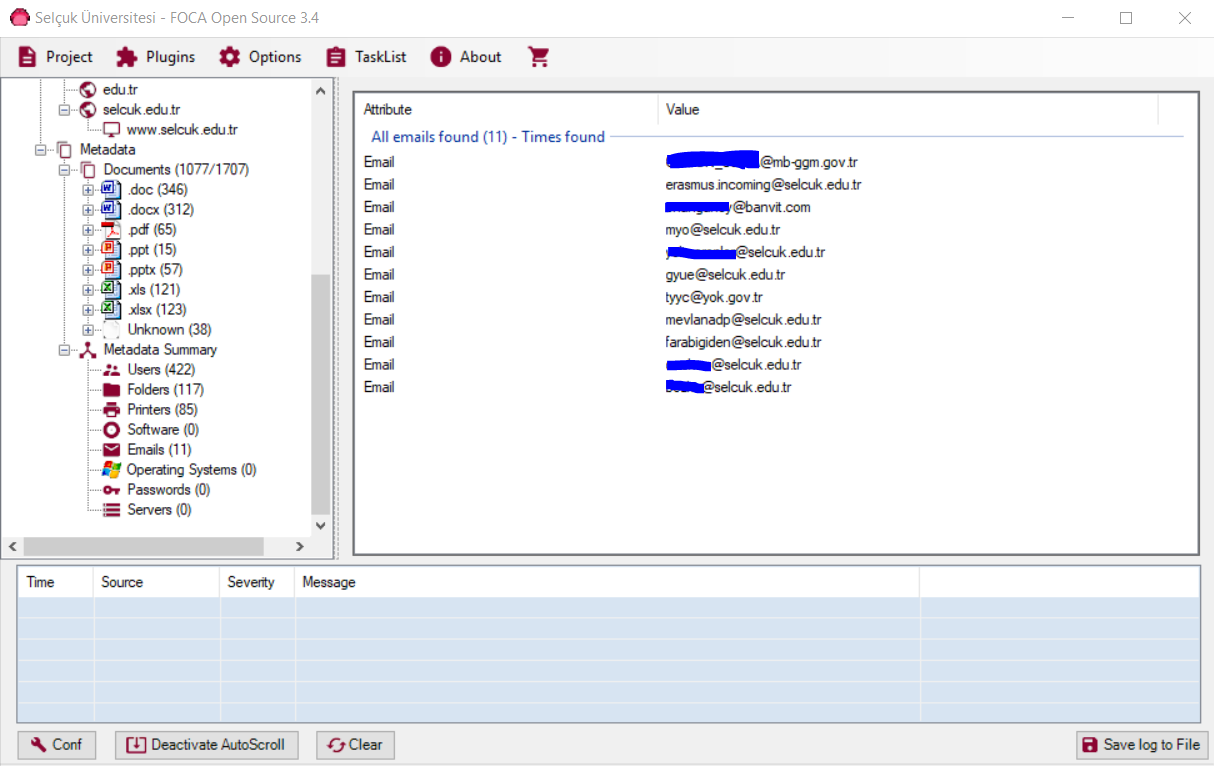

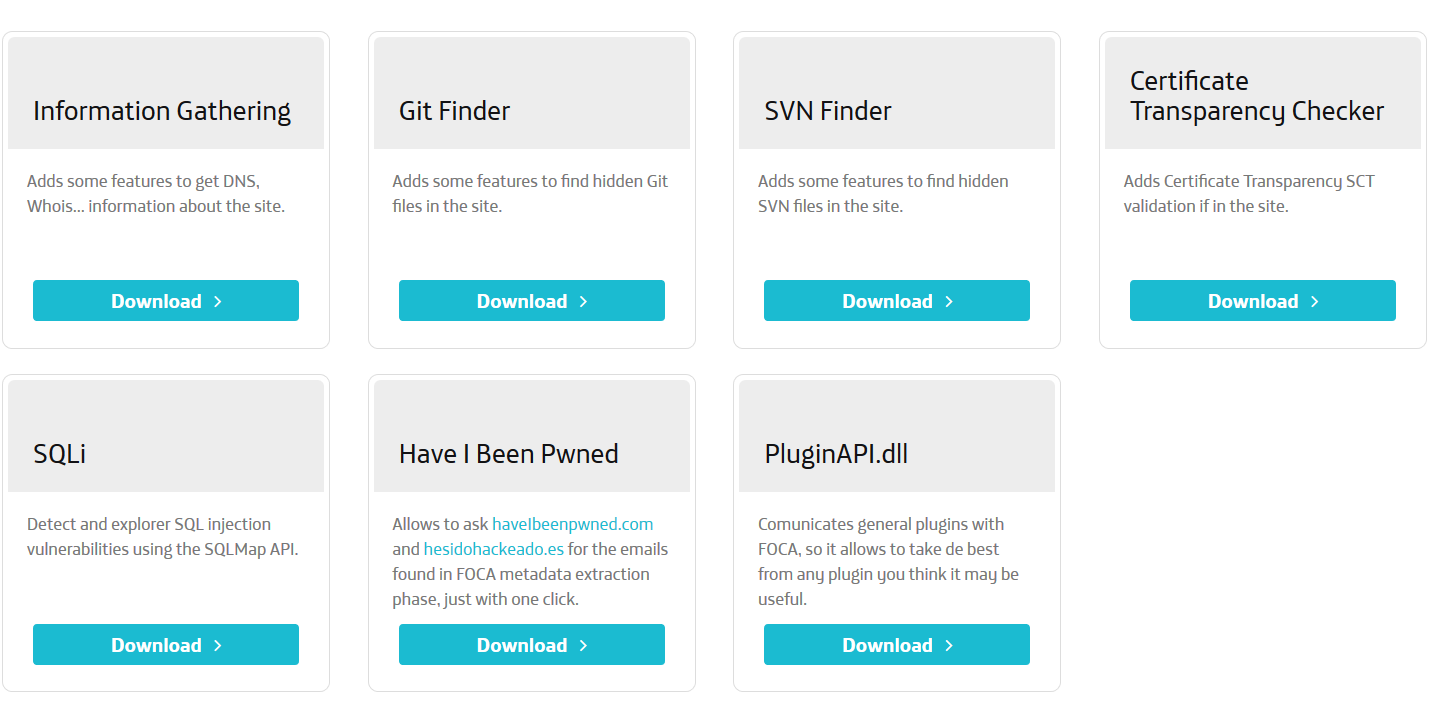

- Bir OSINT Aracı: FOCA

- Iplogger Kullanarak IP Adresi Elde Etme

- Detaylı NMAP Kullanımı

- Fotoğraf Adli Bilişim İncelemesi [FotoForensics.com]

Tüm bunların dışında güzel bir OSINT kaynak listesi olarak şu adresleri verebilirim: