Giriş

Amerika merkezli bilgisayar markası DELL, dünyadaki en büyük ikinci kişisel bilgisayar markası olarak bilinmektedir. Ancak yalnızca kişisel bilgisayar değil, sunucu, ağ bileşenleri, veri depolama donanımları ve çeşitli yazılımlar geliştirmektedir. Piyasaya çıkarttığı sunucular tüm dünyada kullanılmaktadır. Bunun yanı sıra ürettiği donanımların etkin kullanımı için geliştirdiği yazılımlar da bulunmaktadır.

Tasarladığı sunucuların tek merkezden envanter edilmesi, sistem durumlarının takibi ve yönetimi için de pazardaki gereksinimi karşılamak adına 1999 yılında DRAC yazılımını piyasaya sürdü. Bu yazılım sayesinde sistem ve ağ yöneticilerinin aksaklıkları tespit etmesi, olağan dışı durumlarda erken müdahale sağlaması ve sunucuya uzaktan erişilerek kullanılması amaçlandı. Aynı zamanda bu yazılım açık kaynak olarak da DELL Open Source platformunda paylaşıldı. Fakat yazılımın kullanılması için DELL donanımlarına ihtiyaç duyuluyor.

Shodan’a göre[1] bugün, 549 adet sunucu iDRAC altyapısı kullanmaktadır. Ancak yerel ağda ve VPN üzerinden erişilen iDRAC sunucuları bu sayı ile kıyaslanamayacak kadar fazladır.

- [1] https://www.shodan.io/search?query=idrac Erişim Tarihi: 29.06.2020

Dell IDRAC Avantajları

- Sunucu arızalarını önler, arıza sonrasında kurtarma çalışmalarının süresinin kısalmasını ve olası arızaların erken bildirimini sağlar.

- Verimliliği arttırır

- BT çalışanları için daha üretken bir ortam hazırlar.

- Maliyeti düşürür.

- Güvenlik önlemlerini güçlendirir.

Temel Özellikleri

DELL tarafından geliştirilen ve açılımı “Integrated Dell Remote Access Controller” olan uygulama, DELL sunucuların internet üzerinden yönetilebilmesini sağlar. Yerel ağ üzerinden veya VPN ile bağlanılabilir. Bu sayede sunucu ile fiziksel temas zorunluluğu ortadan kalkar. Bu uygulamaya bağlı cihazlar, web ara yüzü üzerinden bağlanılarak kapatılıp açılabilir, terminallerine uzaktan erişerek konfigürasyonları gerçekleştirilebilir. İşletim sistemi ve diğer kurulumlar gerçekleştirilebilir veya güncellemeler sağlanabilir.

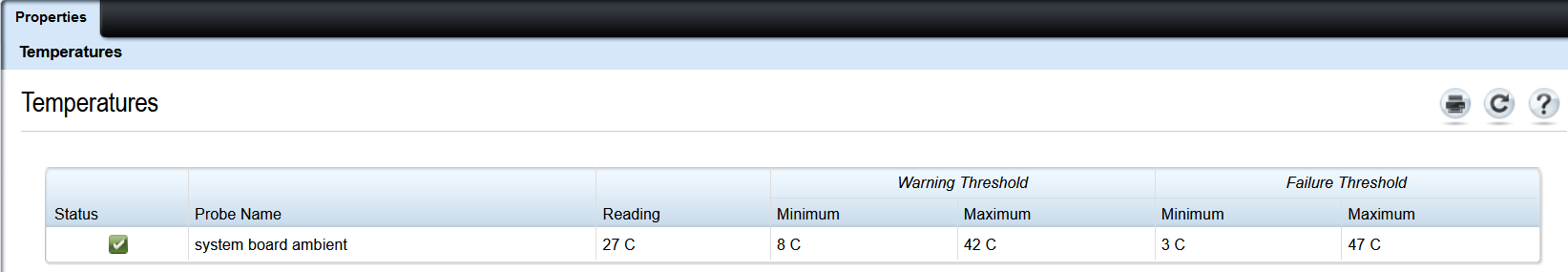

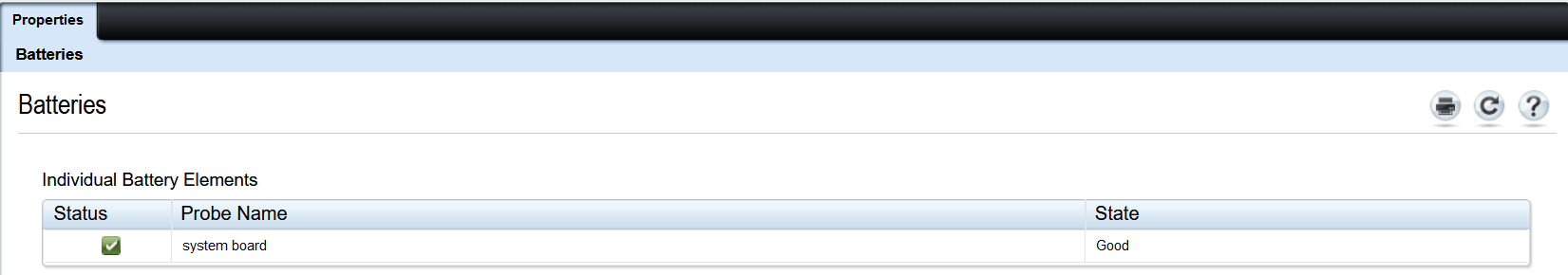

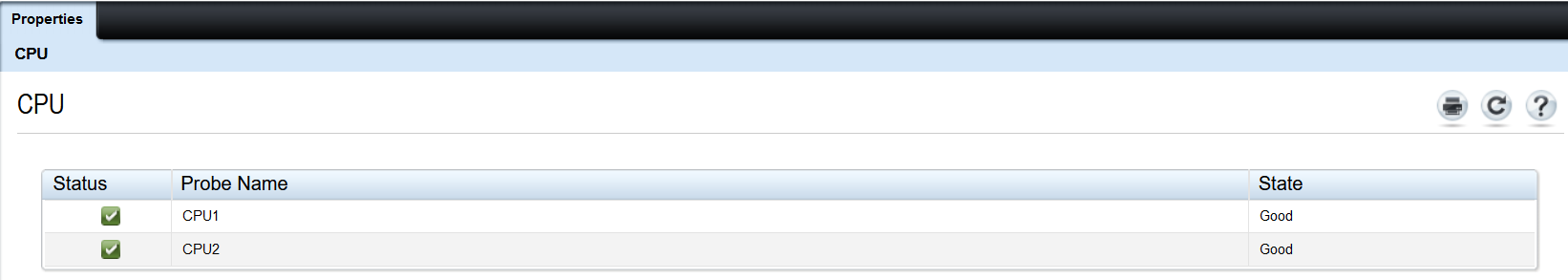

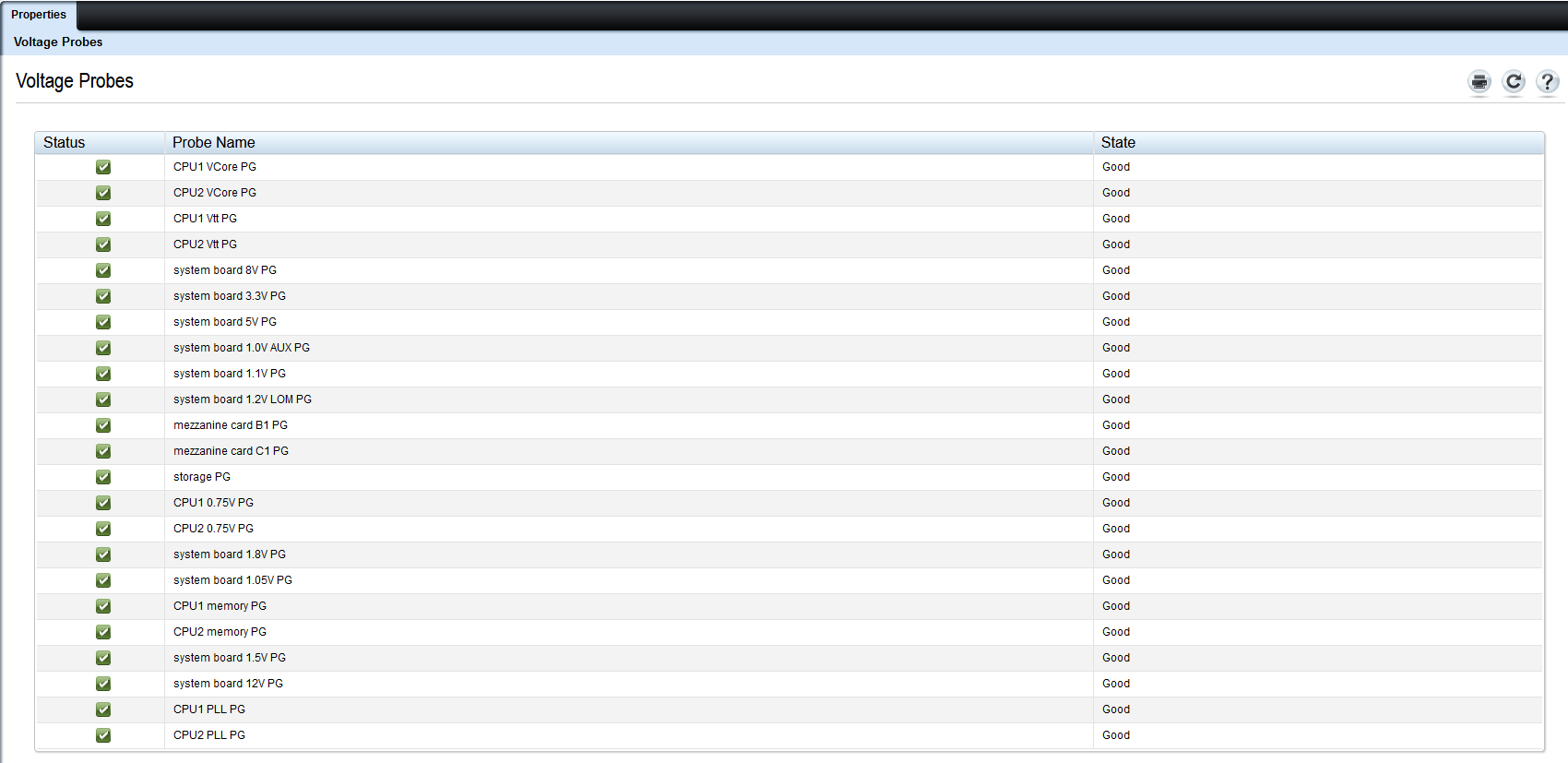

Envanter ve durum izleme özellikleri ile sunucu sağlığı, CPU durumu ve bellek bilgileri, sıcaklık, gerilim ve izinsiz giriş gibi sensör bilgileri görüntülenebilir. Aynı zamanda güç durumu takip ve kontrol edilebilir. SNMPv3 desteği ile uyarı sistemi kurulabilir.

Versiyonları

Dell uzaktan erişim denetleyicileri genellikle yeni nesil Poweredge sunucularına bağlanıldığında gelir. Donanım ana kartına gömülü olarak gelir ve farklı sunucularda kullanılmaz. Enterprise sürümü ile birlikte özel bir fiziksel ağ interface’i gelmiştir.

| Versiyon | Tarih | Server | Açıklama |

| DRAC II | 1999 | – | Ekstra kart |

| DRAC III | 2002 | – | |

| DRAC iV | 2005 | Generation 8 | |

| DRAC 5 | 2006 | Generation 9 | Ekstra kart, uzaktan konsol desteği (Firefox 1.5 gerekir) |

| iDRAC 6 embedded | 2008 | First version for blade servers | Tüm sunuculardaki ana karta entegre |

| iDRAC 6 Express | 2008 | ||

| iDRAC 6 Enterprise | 2008 | Blade | Express özelliklerinin yanı sıra vFlash SD kart yuvası |

| iDRAC 7 | 2008 | Generation 12 | NTP desteği, donanım tabanlı ve yeni lisanslama sistemi |

| iDRAC 8 | 2008 | Generation 13 | Hızlı senkronizasyon, NFC yapılandırması, UEFI güvenli boot, HTML sanal konsol |

| iDRAC 9 | Generation 14 | Hızlı senkronizasyon geliştirmesi, yeni kullanıcı arayüzü,USB portu ile iDRAC Direct |

Kurulum ve Konfigürasyonlar

Kurulum

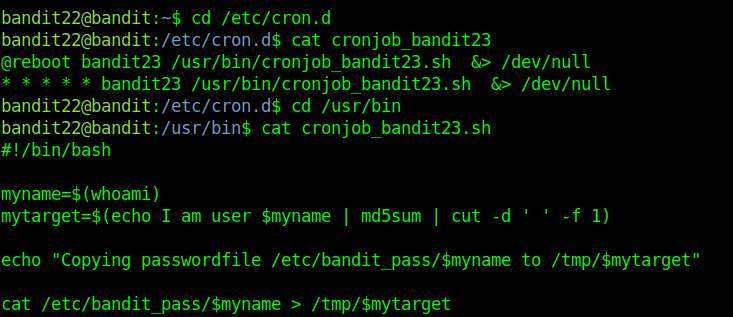

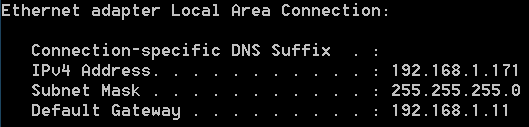

Ara yüzden erişmek için sunucudaki IDRAC portuna ağ kablosu ile bağlanmak gerekir. Varsayılan olarak 192.168.0.120 IP adresinden ara yüze ulaşılır. Açılışta system setup’a geçilerek (F2) ara yüze erişilecek IP adresi değiştirilebilir. Gelen ekranda IDRAC Settings’e tıklanır. Buradan da network seçeneğine geçilerek aşağıdaki ayarlamalar gerçekleştirilir.

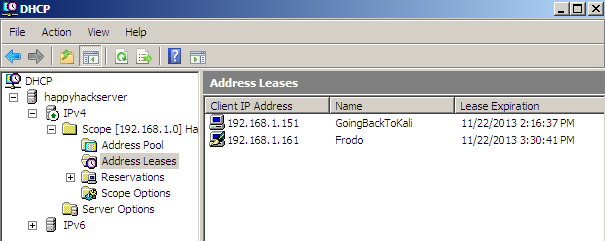

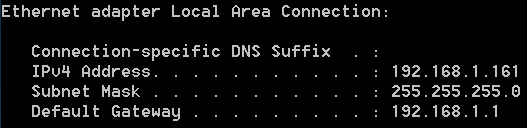

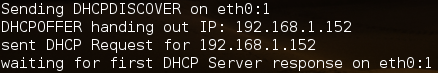

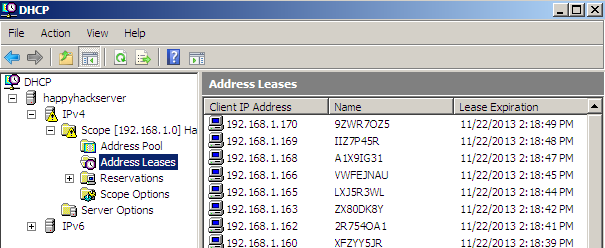

IPv4 aktifleştirildi ve DHCP yerine statik IP adresi atandı. DHCP aktifleştirilerek, otomatik üzerinden de IP adresi alınması sağlanabilir. Aynı ekranda IPv6 ayarları da yer alır. Bu aşamanın sonrasında tarayıcı üzerinden iDRAC uygulamasına ulaşılabilir.

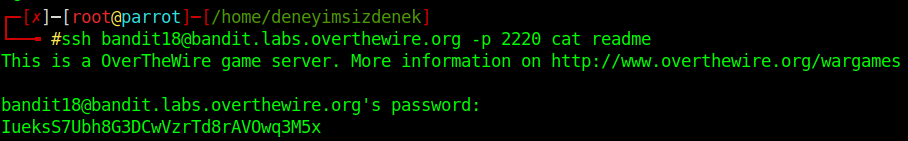

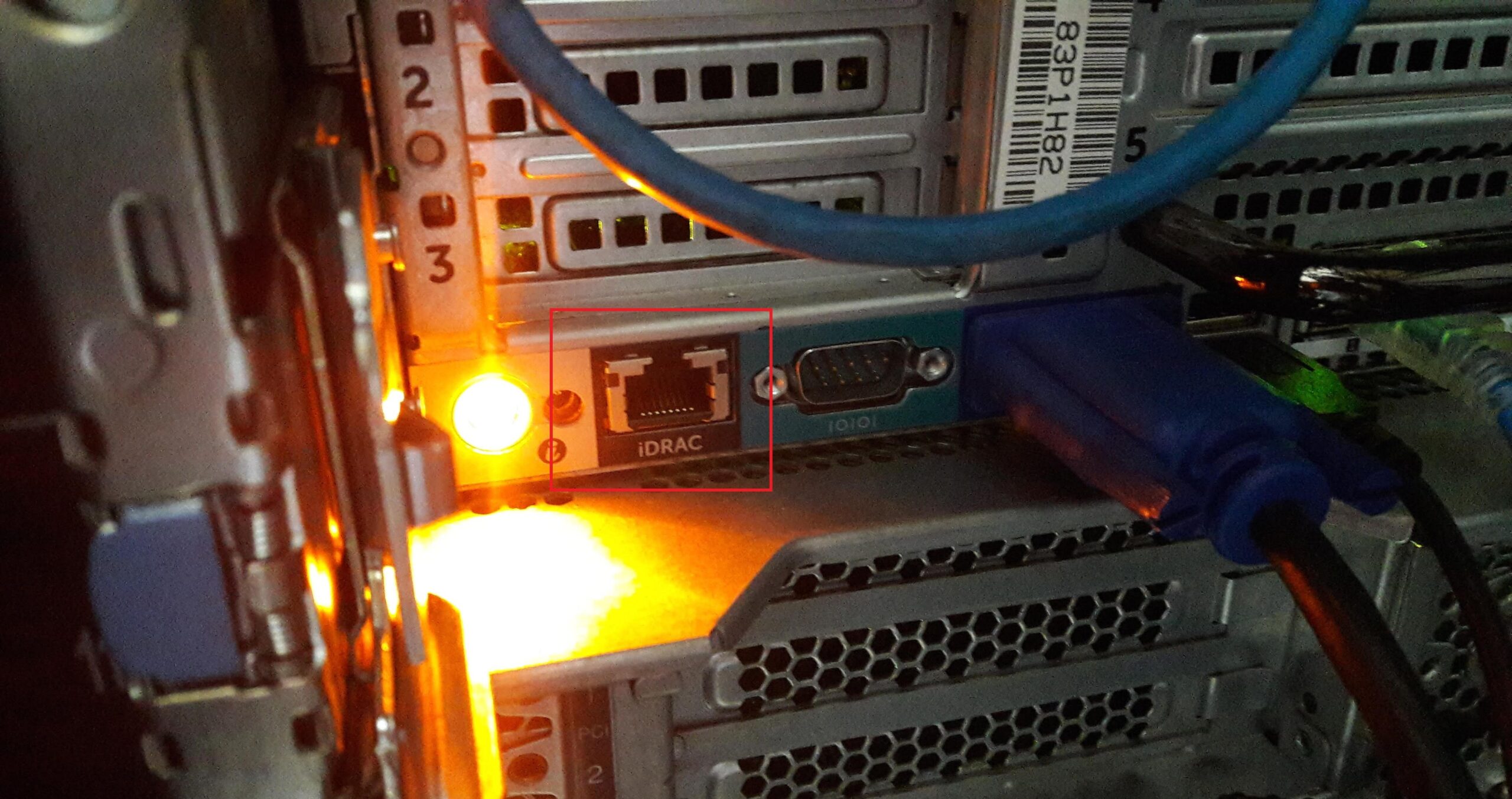

Dokümantasyon için iDRAC 6 Enterprise kurulmuştur. Varsayılan kullanıcı adı “root”, parola ise “calvin”’dir. Güvenlik için varsayılan kullanıcı bilgilerinin değiştirilmesi gerekmektedir. Bunun için kullanıcı, başlangıçta bir uyarı ekranına yönlendirilir. “Keep Default Password” seçeneği ile devam edilmesi halinde varsayılan giriş bilgileri korunur.

Sistem Giriş Ekranı

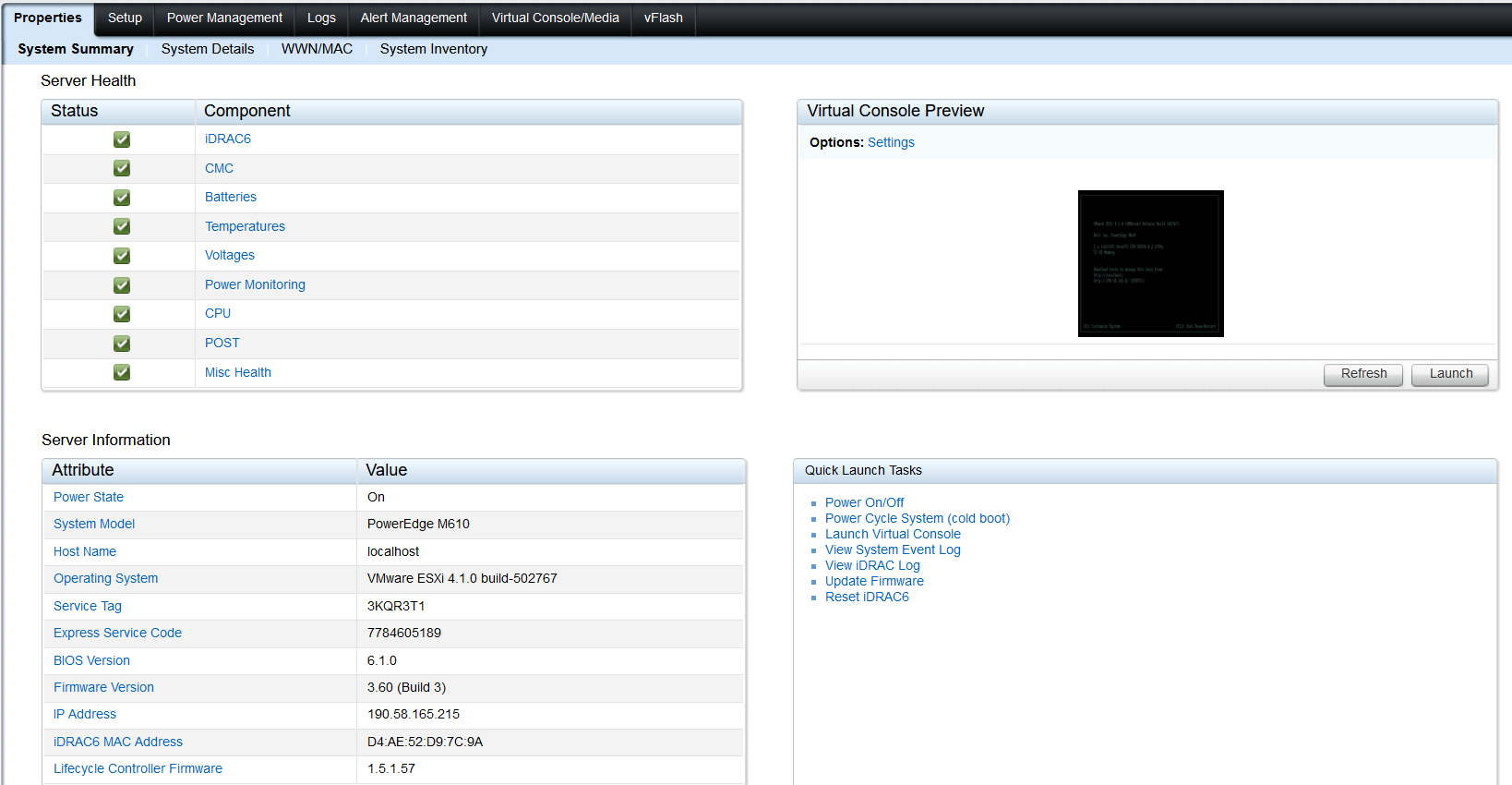

Giriş yaptıktan sonra temel sistem bilgilerinin yer aldığı bir arayüz karşımıza çıkar. Uygulama java ile kodlanmıştır. Sistem sağlık durumu, sunucuya dair genel bilgiler tablosu, hızlı işlem seçenekleri ve uzaktan terminal bağlantısı yer alır. Sunucu terminaline bağlanmak için “launch” butonuna tıklanır ve açılır pencerede terminal ekranı gelir.

“Server Health” kısmında voltaj, CPU, iDRAC uygulaması, monitoring ve diğer sistemlerde bir hata olup olmadığı gösterilir. “Server Information” kısmında sistem modeli, hostname, işletim sistemi, BIOS ve firmware versiyonu, sunucunun IP adresi ve iDRAC6 MAC adresi yer alır.

“Quick launch tasks” menüsünden ise sunucuyu kapatıp açmak, uzaktan konsola erişmek, güncellemeleri yapmak, log kayıtlarını görmek ve iDRAC uygulamasını resetlemek mümkündür.

Sistem Detayları

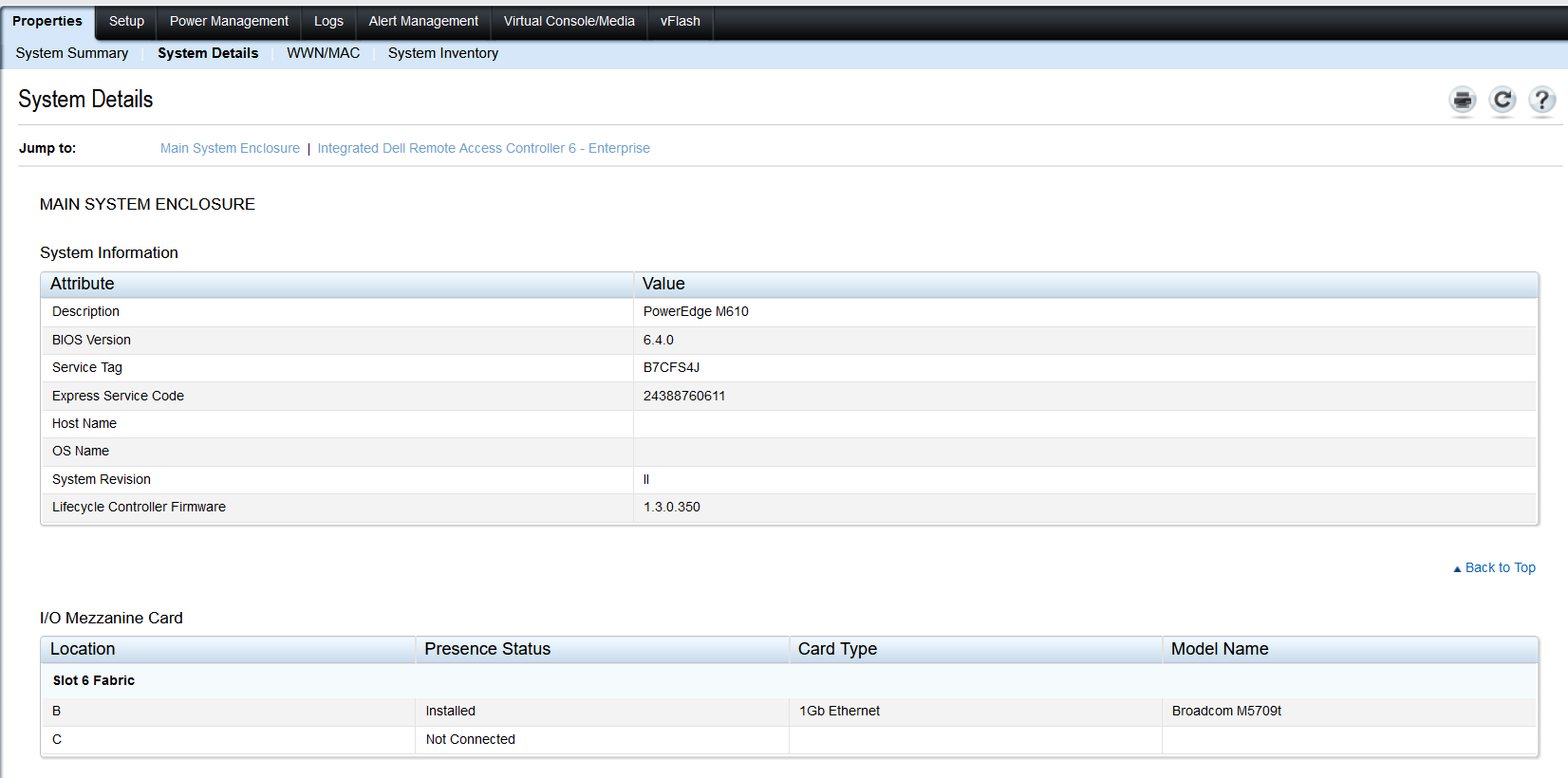

Üst menüde yer alan “System Details” sayfasında ise sisteme dair daha fazla detaya erişmek mümkündür. Sunucuya dair ana sayfada verilen bilgilerin yanı sıra İşletim sistemi adı, açıklama gibi bilgiler de yer alır. Aynı zamanda input ve output cihazlar da burada sıralanır.

Uzaktan Sunucuya Log Göndermek

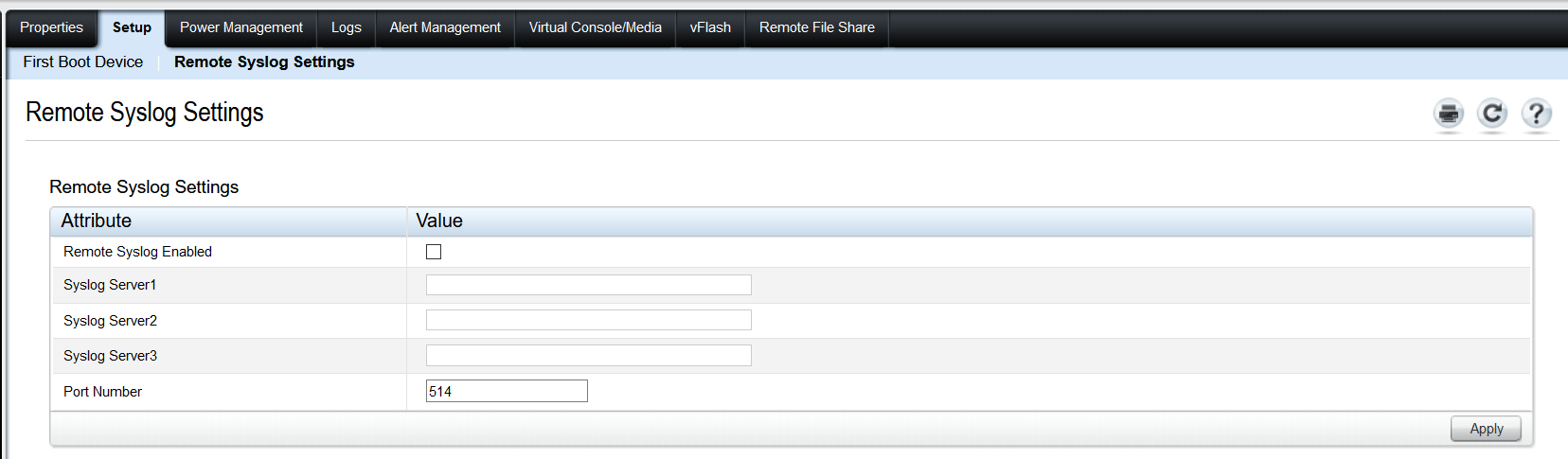

Setup sekmesinde yer alan sayfada ise sistemde oluşan log kayıtlarının merkezi bir log sunucusunda toplanması sağlanabilir. Enable kutusu aktifleştirildikten sonra log sunucularının IP adresi ve port numarası girilir. Syslog servisinin varsayılan port numarası olan 514 seçilidir. Kaydedildikten sonra log kayıtları daima log sunucusuna gönderilecektir.

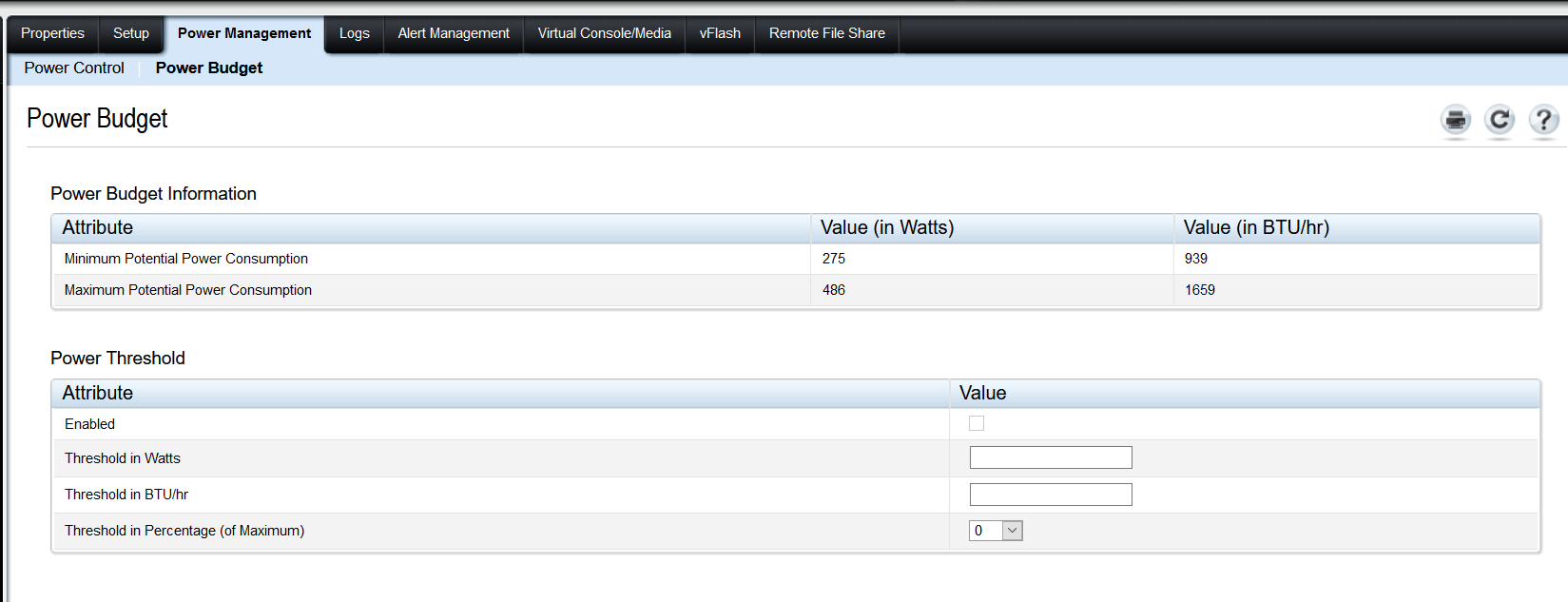

Güç Yönetimi

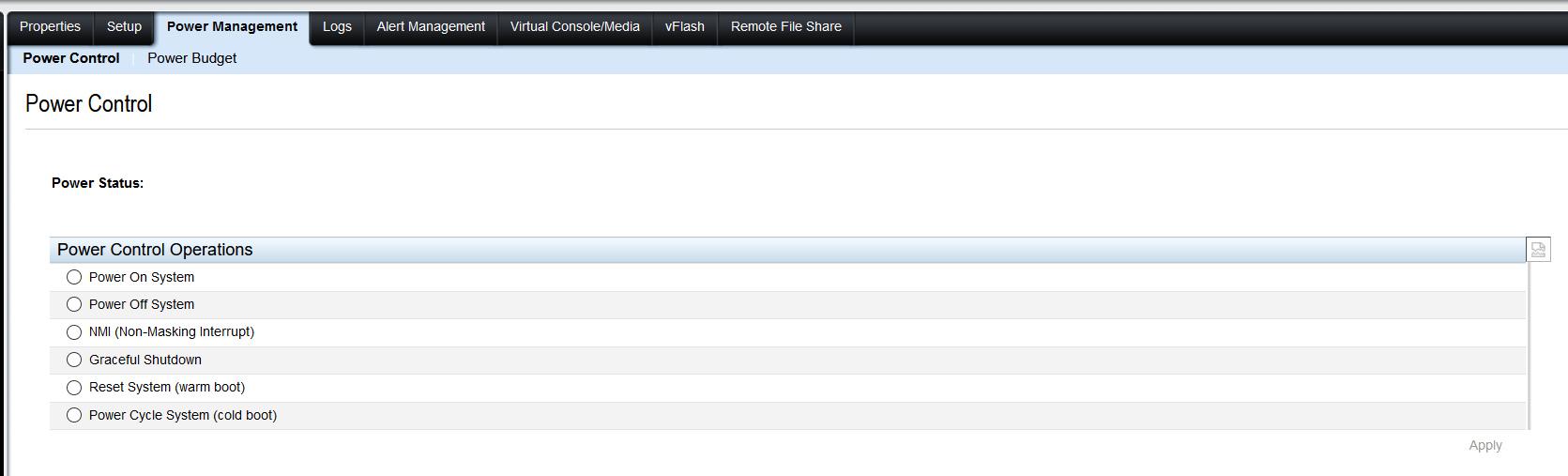

Power Management menüsünde ise sistemi kapatıp açmak, yeniden başlatmak ve kibar kapatma seçenekleri yer alır. “Graceful shutdown” yani kibar kapatma seçeneği, sistemin aniden kapanarak yaşayacağı olası sorunlara karşı önlem olarak kullanılır. Sistemin şu anki durumu ise en başta yer alır. Diğer sekmede ise minimum ve maksimum potansiyel enerji durumu yer alır. Saat bazlı yapılan bu hesaba bir alt tabloda bir eşik ayarlanabilir.

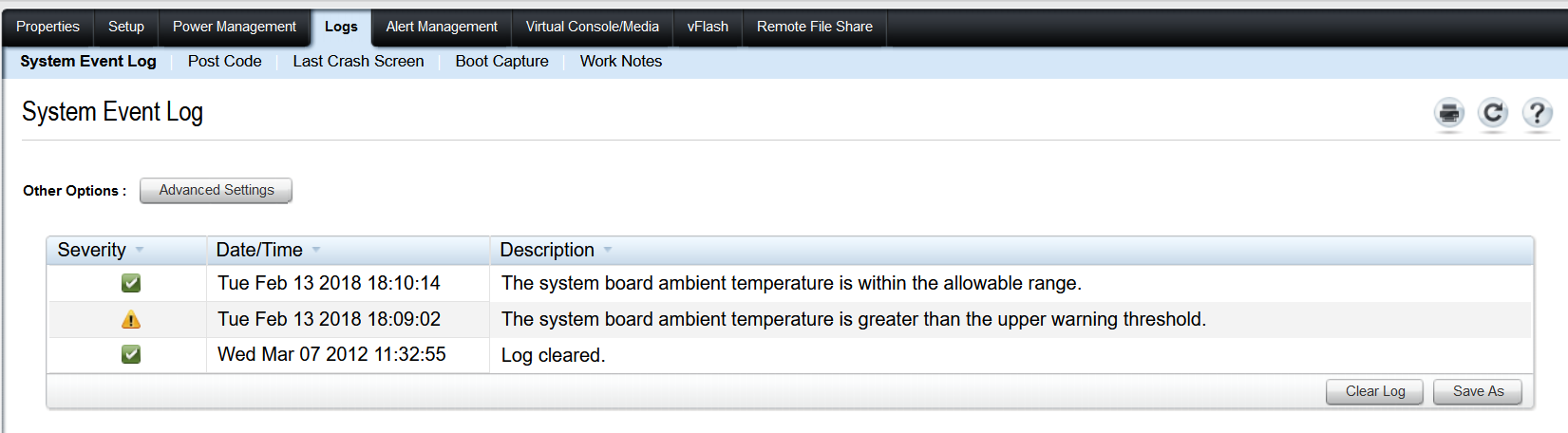

Log Kayıtları

“Logs” kısmında ise sistem logları yer alır. Sunucuda olağan dışı herhangi bir durum gerçekleştiğinde ve normale döndüğünde bu ekranda yer alır. Log kayıtları lokaldeki cihaza indirilebilir ve temizlenebilir.

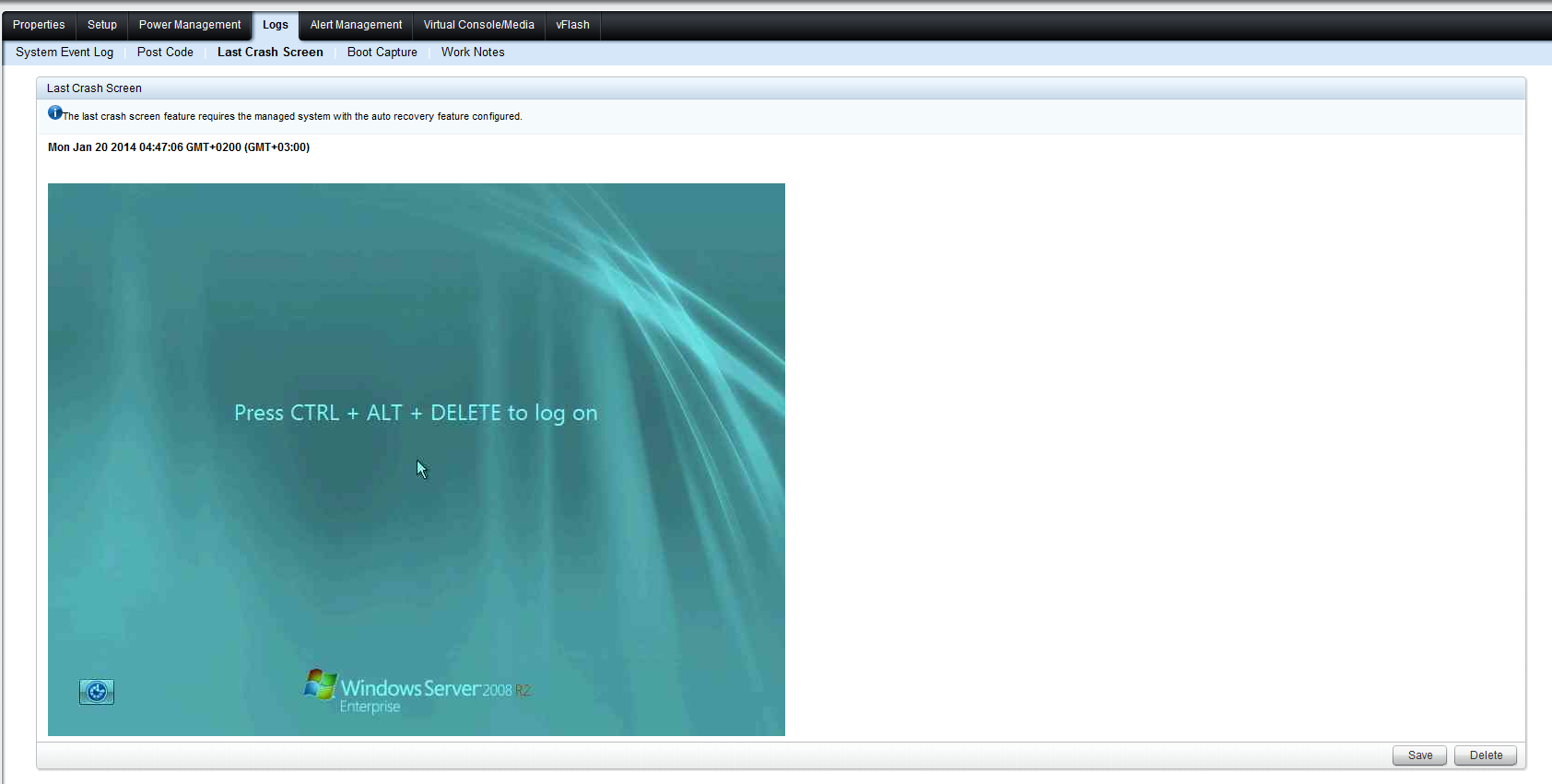

“Last Crash Screen” ekranında ise sunucuda görülen son hata anına dair ekran görüntüsü saklanır.

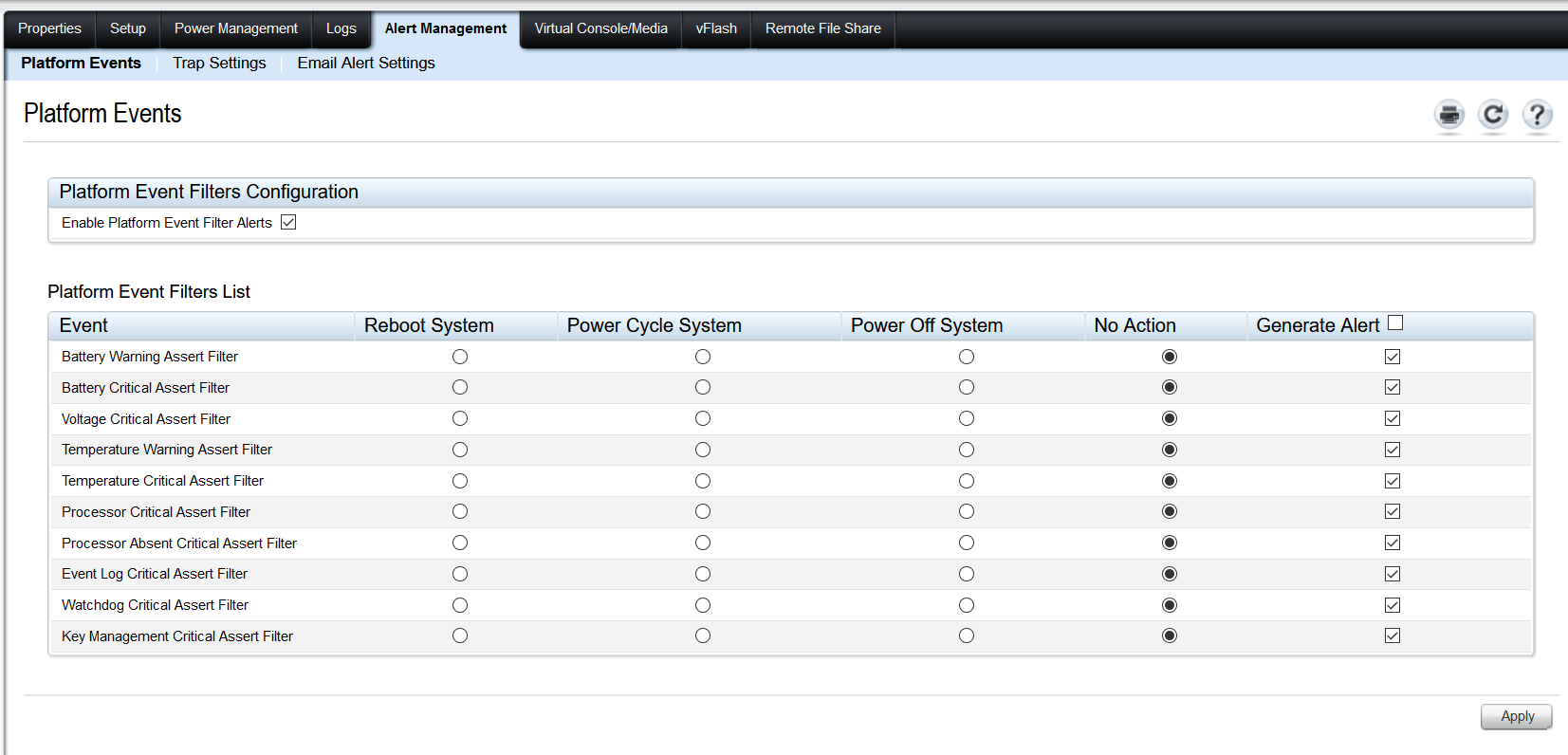

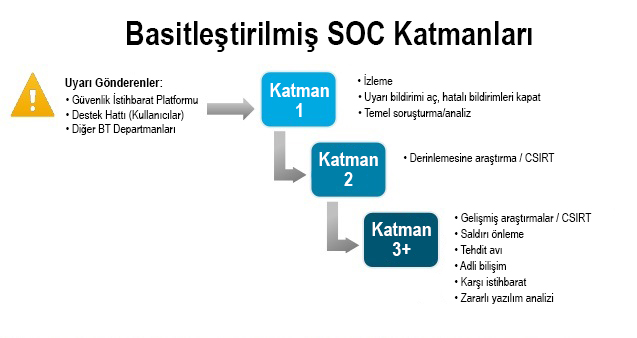

Uyarı Bildirimleri Oluşturmak ve Göndermek

“Alert Management” sekmesinde ise belirli durumlarda cihazın hangi işlemi gerçekleştireceği ayarlanır. Sistem yeniden başlatılabilir, güç kesilebilir veya yalnızca uyarı bildirimi oluşturulabilir. Bu aksiyonların uygulanabileceği durumlar ise batarya ısısının artışındaki ve voltajdaki seviyeler, genel sıcaklık artışı, olay günlüğündeki kritik log durumları ve kritik işlemci durumlarıdır.

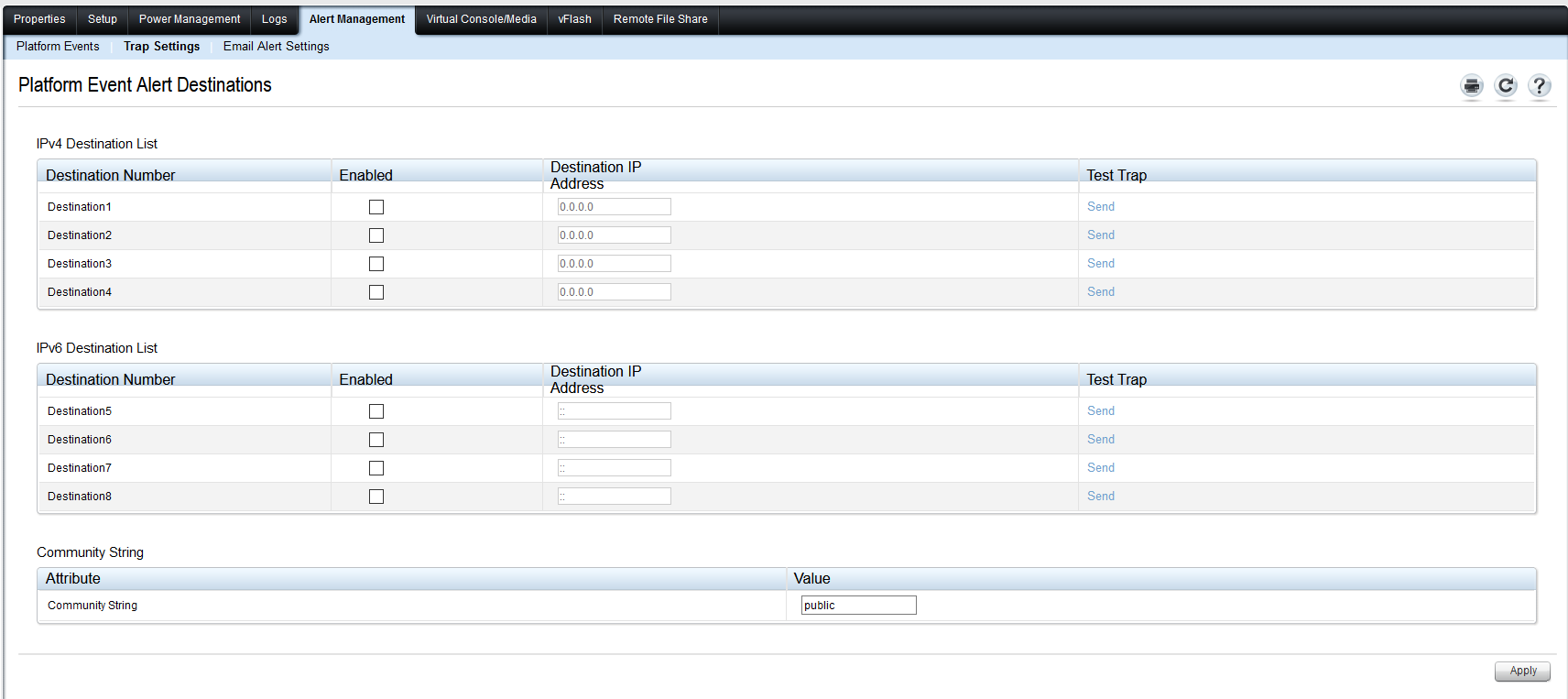

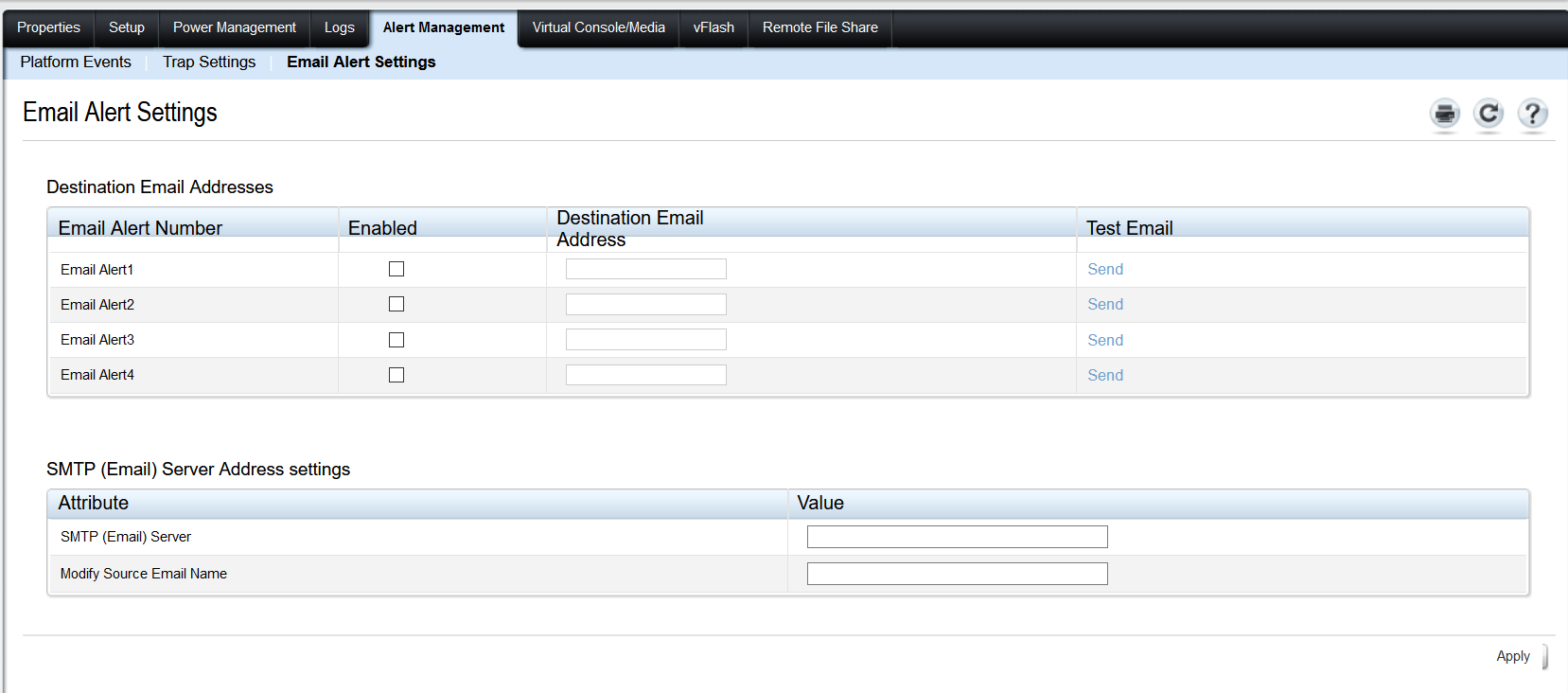

Diğer sayfalarda ise uyarı bildirimlerinin farklı IP adreslerine gönderilmesi veya mail atılması sağlanır. Örneğin Nagios gibi monitoring sistemlerinin IP adresi girilerek uyarı bildirimlerinin monitoring sistemlerine aktarılması sağlanır. Aynı zamanda SMTP sunucusu bilgileri ve hedef mail adresi girilerek mail üzerinden de bildirim alınması mümkündür. Acil durumlarda çalıştığından emin olmak için test bildirimlerini önceden göndererek sistemin doğru çalıştığından emin olmak faydalı olacaktır.

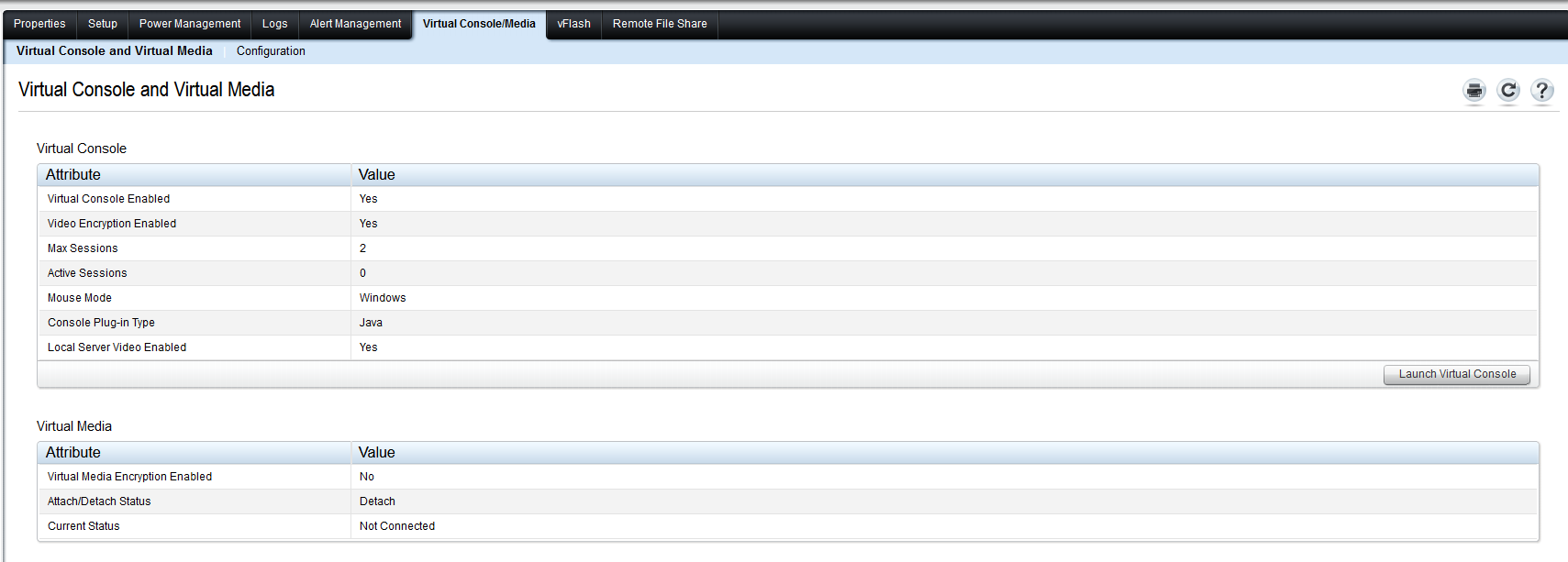

Uzaktan Kontrol

“Virtual Console/Media” sekmesinden ise cihazda yer alan sanallaştırma uygulamalarına ve işletim sistemi gibi ortamlara doğrudan erişilebilir.

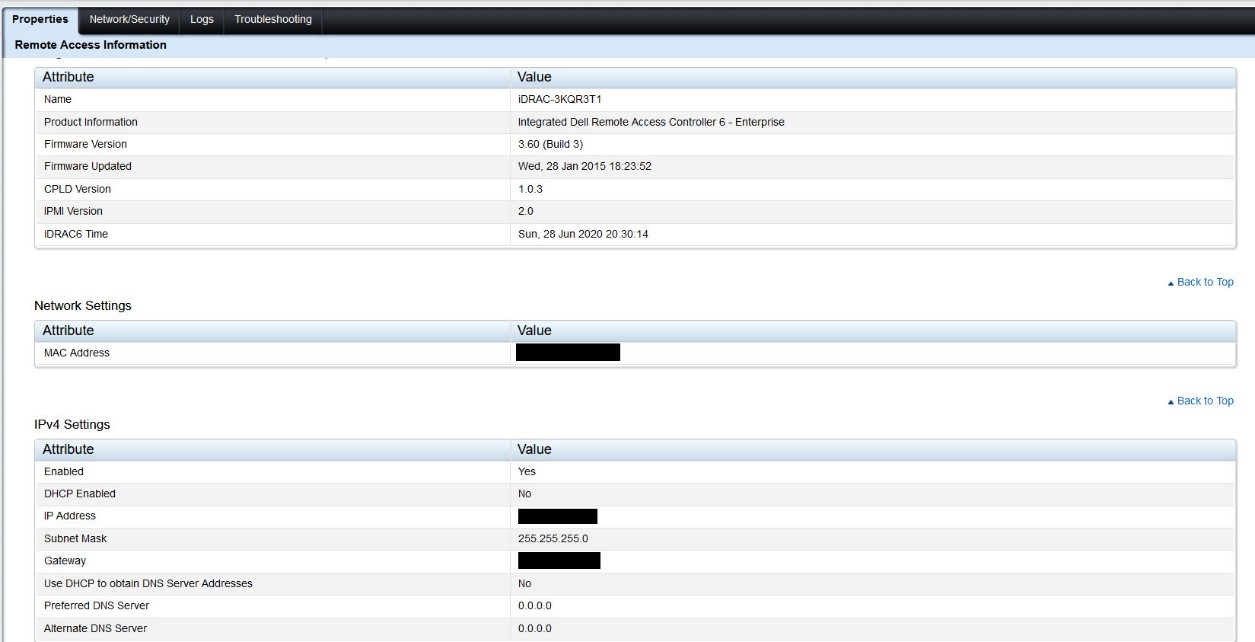

iDRAC Settings

Sistem ayarlarından sonra sol menüde yer alan “iDRAC settings” sayfasından uzaktan bağlantı bilgileri yer alır. Genel bilgilerin yanı sıra network, IPv4 ve IPv6 ayarları görüntülenir. Bu ayarlarda değişiklik yapmak için ise “Network/security” menüsüne geçilmesi gerekir.

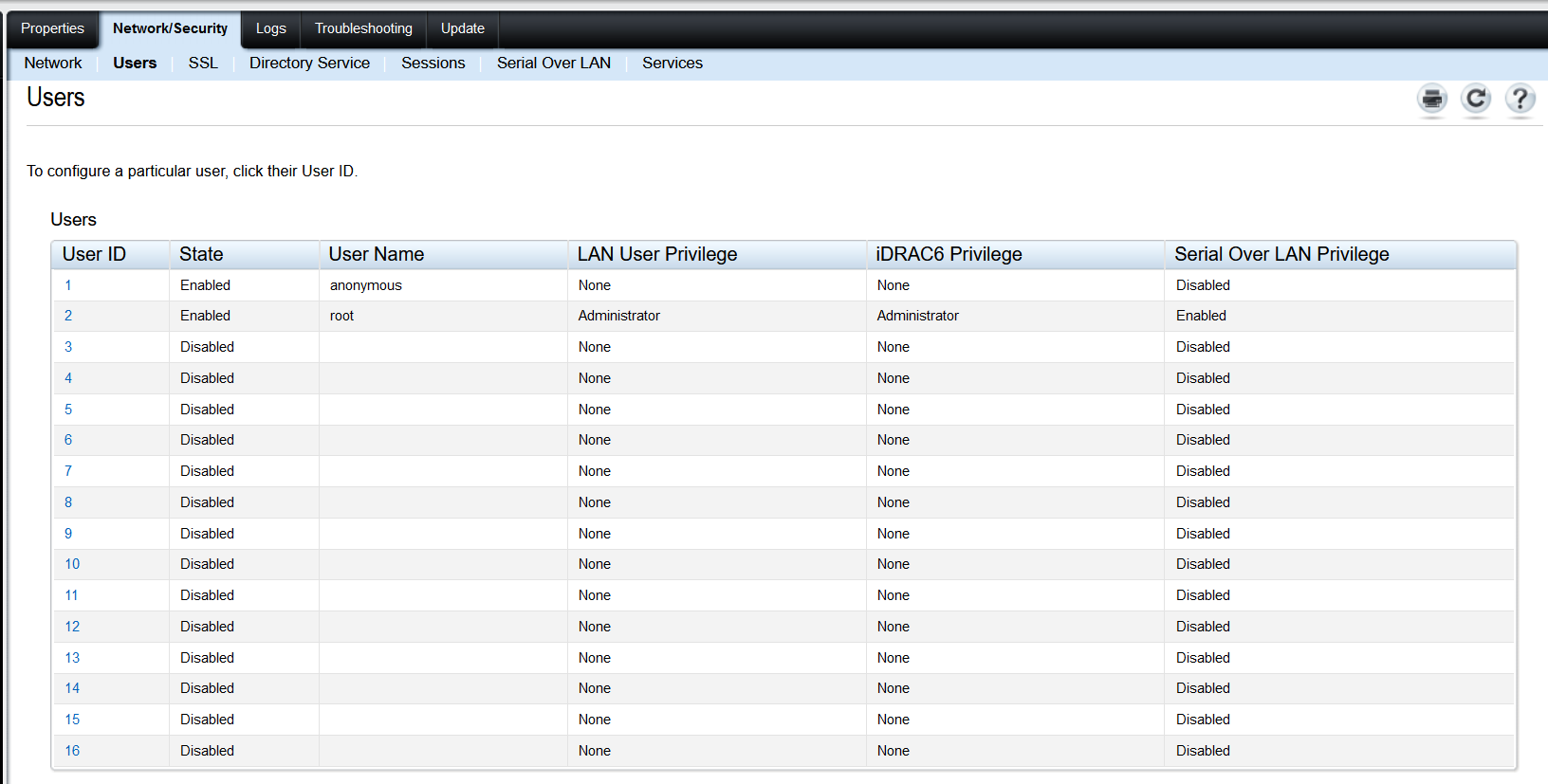

Kullanıcı Düzenlemek

Users sekmesinden ise iDRAC uygulamasına erişebilen kullanıcıların bilgileri görüntülenir. Hesabın aktif olup olmadığı, kullanıcı adı ve yetkileri listelenir. Kullanıcıya ait daha fazla bilgi görüntülemek ve değişiklik yapmak için “User ID”’sine tıklanır.

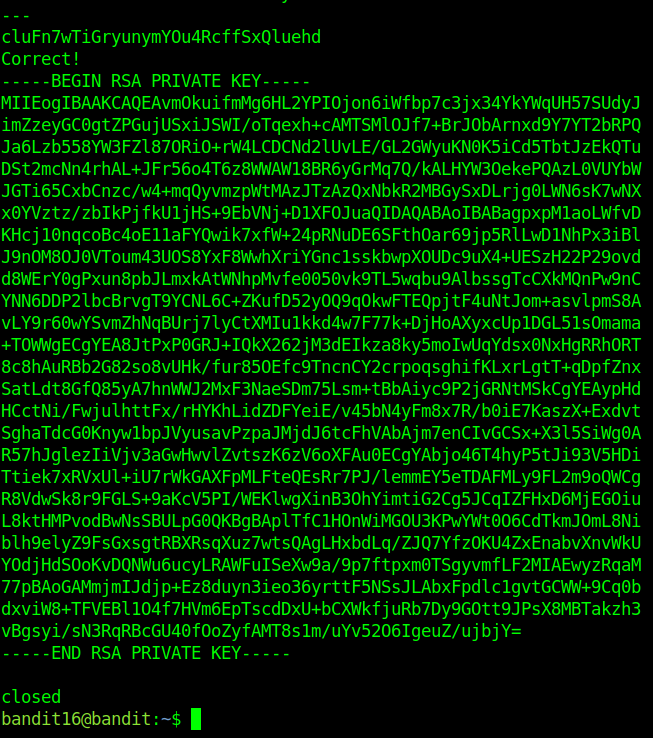

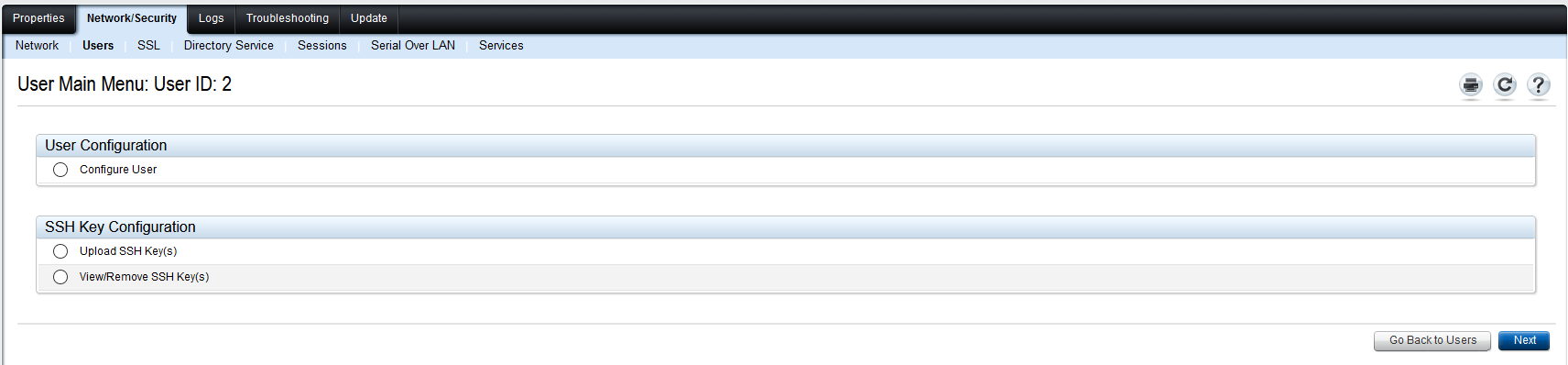

Gelen ekrandan daha güvenli bir SSH bağlantısı için SSH key tanımlanabilir, var olan SSH key görüntülenebilir veya ilk satırdaki seçenek işaretlenerek kullanıcı bilgileri düzenlenebilir.

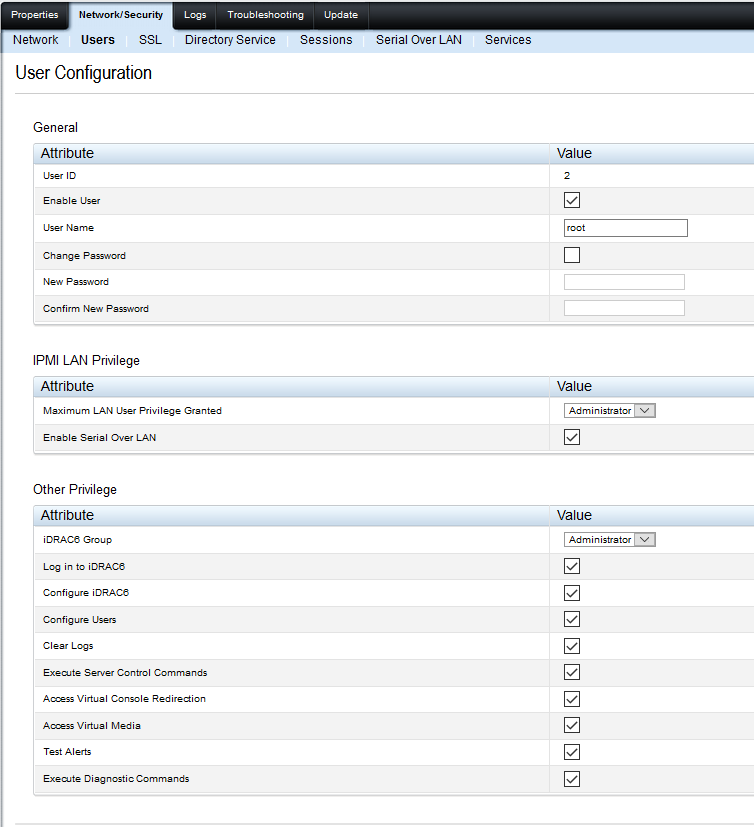

Kullanıcı aktif veya deaktif edilebilir. Kullanıcı adı ve parolası değiştirilebilir. Ağdaki ve iDRAC’taki yetkileri düzenlenebilir. Giriş yapma, iDRAC veya kullanıcıları konfigüre etme yetkileri tanımlanabilir. Log kayıtlarını temizleme yetkisi verilebilir. Sunucu kontrol ve diagnostik komutları çalıştırma izni verilebilir. Test uyarıları oluşturma, uzaktan medya ve uzaktan terminal erişimi seçenekleri de buradan ayarlanır. Yeni kullanıcı oluşturulmak isteniyorsa “Users” sayfasına dönülerek tablodaki boş “User ID”lerden birisine tıklanarak kullanıcı konfigürasyonu seçilir.

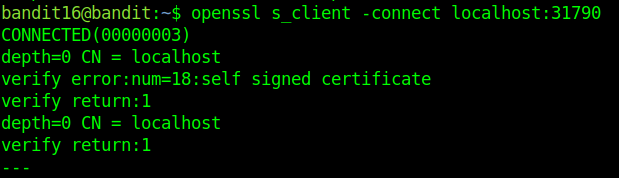

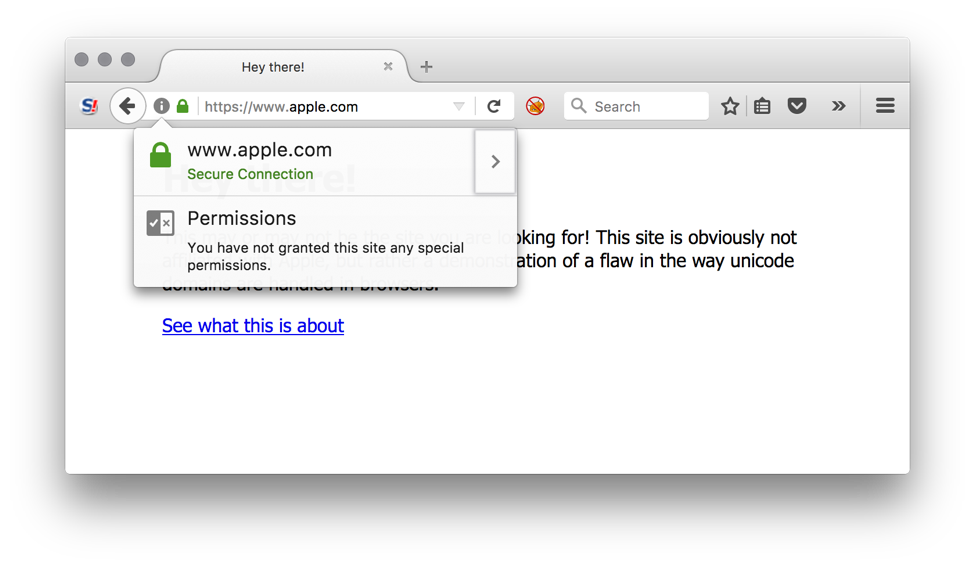

SSL Ekleme ve Düzenleme

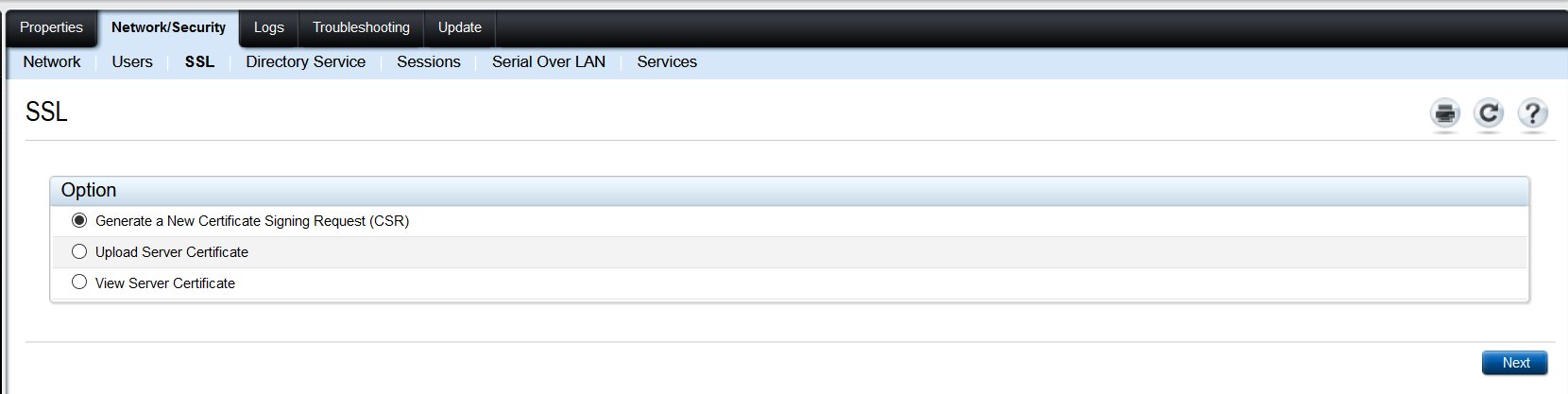

SSL sekmesinden ise yeni bir SSL sertifikası oluşturulmak üzere bilgiler girilebilir veya direkt olarak sertifika dosyası yüklenebilir. Eğer daha önce bir sertifika tanımlanmışsa üçüncü seçenekle bunu görüntülemek de mümkündür. SSL sertifikası ile web trafiğini şifrelemek ve aradaki olası saldırganların ağı dinlemesi durumunda iDRAC paketlerini anlayamaması sağlanır.

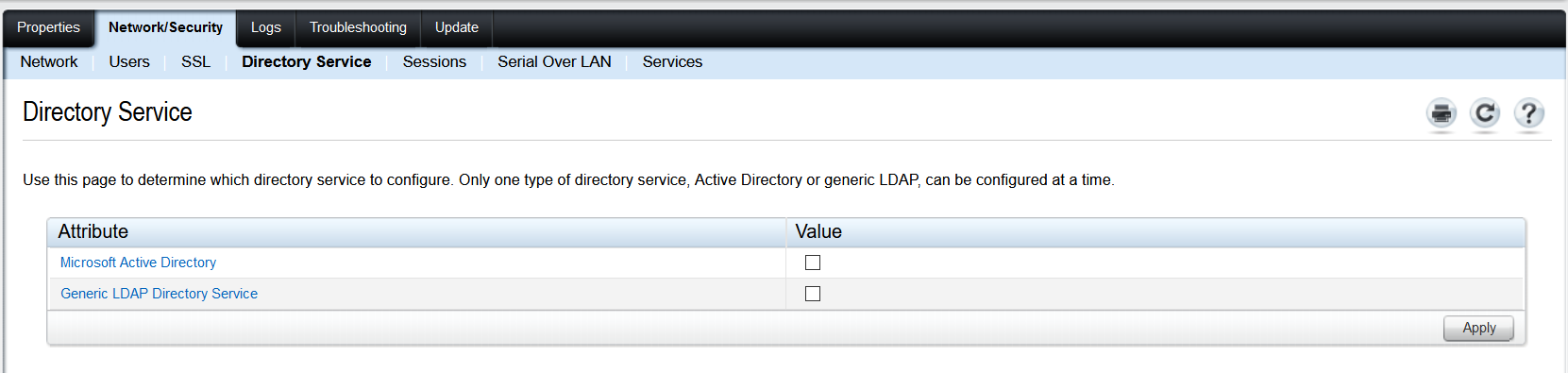

Directory Servisleri Entegre Edilmesi

“Directory Service” menüsünden active directory ve LDAP servisleri konfigüre edilir, bağlantısı gerçekleştirilir. Ancak bunlardan yalnızca birinin kullanımına izin verilir.

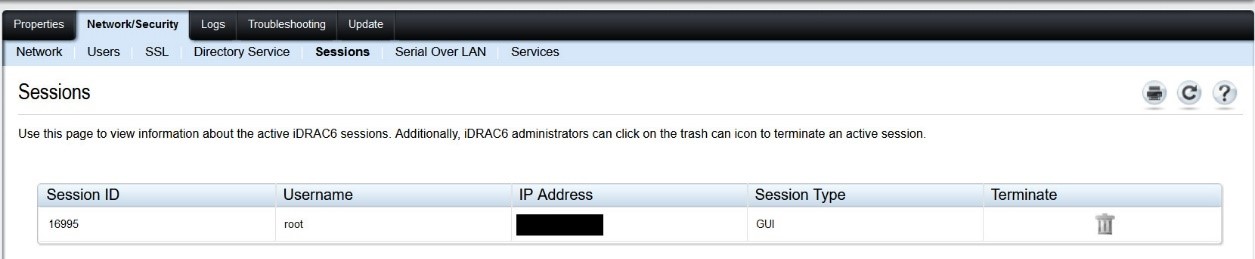

Oturum Kontrolleri

“Sesions” sekmesinde ise iDRAC üzerindeki aktif oturumlar görüntülenir. Unutulan veya yetkisiz girişleri de buradan tespit etmek mümkündür. Her oturumun kullanıcı adı, IP adresi ve bağlantı türü burada yer alır. Oturumu iptal etmek için tablonun en sonundaki çöp kutusu ikonuna tıklamak gerekir.

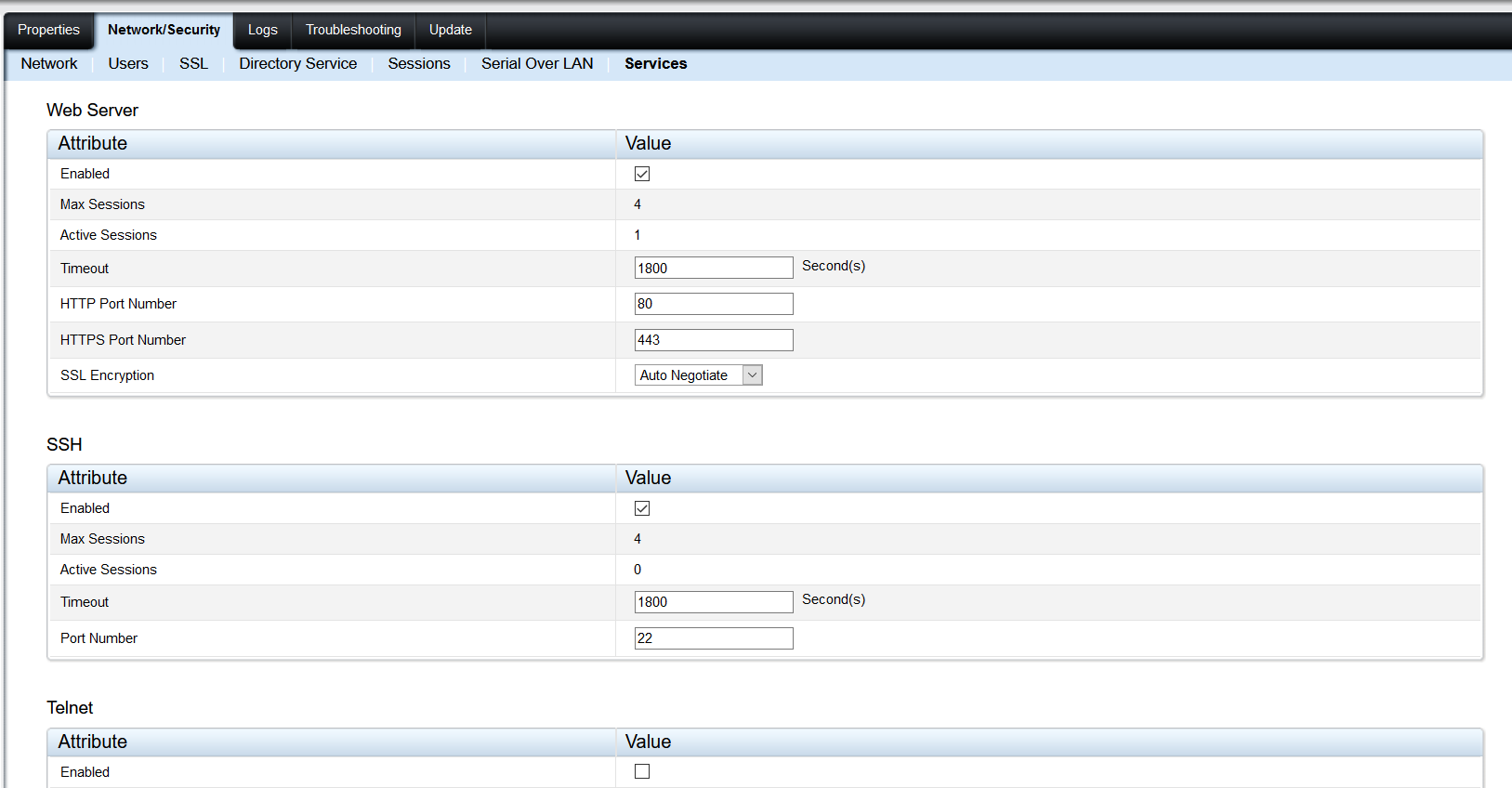

Servislerin Konfigürasyonu

“Services” sekmesinden ise iDRAC’e ulaşılacak ortamların konfigüre edilmesi sağlanır. Web servisi üzerinden ulaşırken yapılabilecek maksimum bağlantılar, zaman aşımı süreleri, HTTP ve HTTPS port numaraları buradan ayarlanır. SSH, telnet, SNMP gibi servislerin de benzer özelliklerini aktif ederek kullanmak mümkündür.

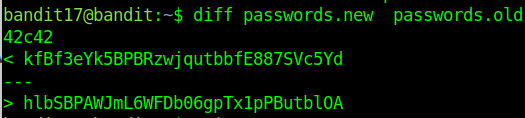

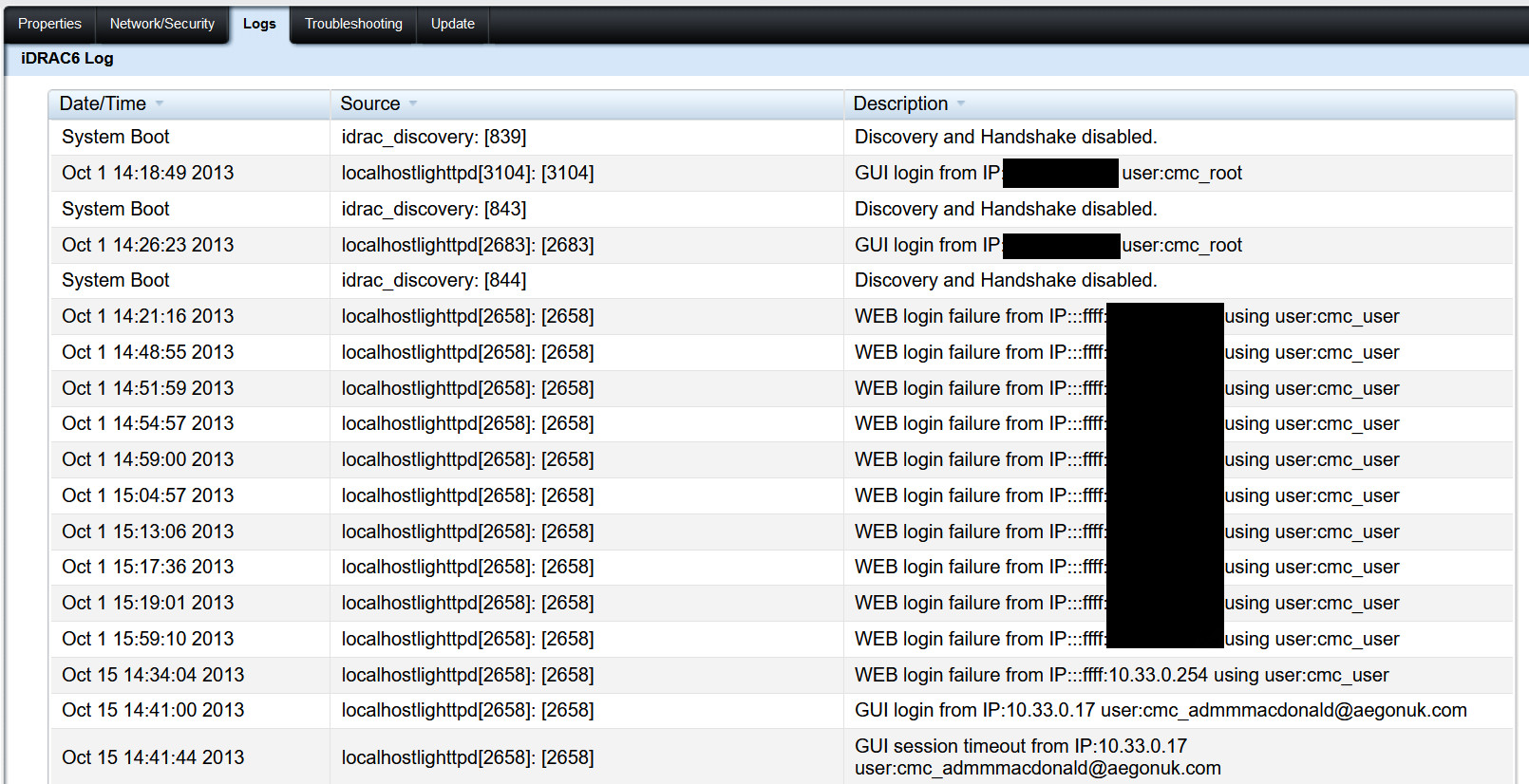

iDRAC Logları

“Logs” sekmesinde ise zaman damgaları ile beraber SSH, web arayüzü, tlnet ve diğer servisler üzerinden giriş ve çıkış yapan kullanıcılar IP adresi ve kullanıcı adı ile birlikte listelenir. En alt kısımda logları temizlemek veya indirmek için iki seçenek yer alır.

Sistem Sağlık Durumları

Sol menüde yer alan “batteries” üzerinden batarya sağlık durumu,”temperatures” üzerinden sistem ısı durumu, “voltages” üzerinden donanımların voltaj sağlık durumu ve CPU menüsünden de CPU sağlık durumu takip edilebilir.

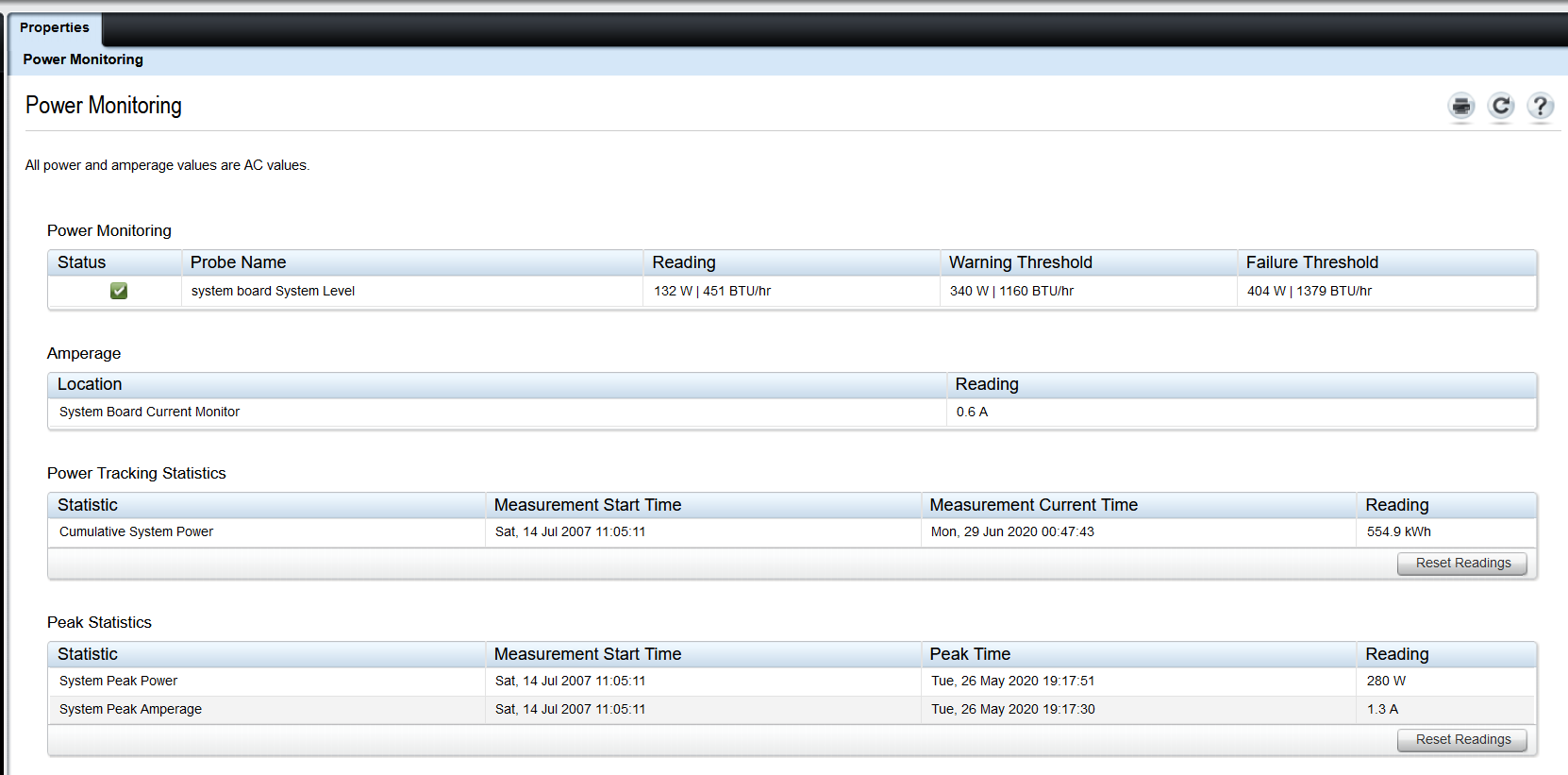

Güç Takibi

“Power monitoring” sayfasından ise sistem voltaj durumları detaylı görüntülenir. Uyarı ve zarar görme durumları için azami voltaj gösterilir. Ortalama, minimum ve maksimum güç tüketimi de burada yer alır. Maksimum ve minimum güç tüketiminin bulunduğu tarihler belirtilir. iDRAC, “Show graph” seçeneği ile anlık grafik olarak görme imkanı verir.

Kaynaklar

- https://techexpert.tips/category/dell-idrac/ Dell iDRAC Tutorials Categoriy List Erişim Tarihi: 23.06.2020

- https://documentation.online.net/en/dedicated-server/hardware/configure-ipmi-server/dell-idrac-controller DELL iDRAC controller Erişim Tarihi: 23.06.2020

- https://tamxuanla.blogspot.com/2018/07/how-to-set-up-idrac-ip-and-configure.html How to Set up iDRAC IP and Configure the iDRAC 8 on Dell PowerEdge R730 Erişim Tarihi: 23.06.2020

- https://www.cozumpark.com/dell-idrac-kullanimi-bolum-1/ DELL IDRAC Kullanımı – Bölüm 1 Erişim Tarihi: 24.06.2020

- https://www.cozumpark.com/dell-idrac-kullanimi-bolum-2/ DELL IDRAC Kullanımı – Bölüm 1 Erişim Tarihi: 24.06.2020

- https://en.wikipedia.org/wiki/Dell_DRAC Erişim Tarihi: 24.06.2020

- https://docs.extrahop.com/7.0/configure-i-drac/ Configure the iDRAC Remote Access Console Erişim Tarihi: 24.06.2020

- https://thebackroomtech.com/2017/09/27/setup-configure-idrac-dell-poweredge-servers/ How to Setup and Configure iDRAC on Dell PowerEdge Servers Erişim Tarihi: 24.06.2020

- https://www.shodan.io/search?query=idrac Erişim Tarihi: 29.06.2020

- [1] https://en.wikipedia.org/wiki/Dell_DRAC Erişim Tarihi: 26.06.2020

- [2] https://i.imgur.com/QXTTokh.jpg Erişim Tarihi: 26.06.2020

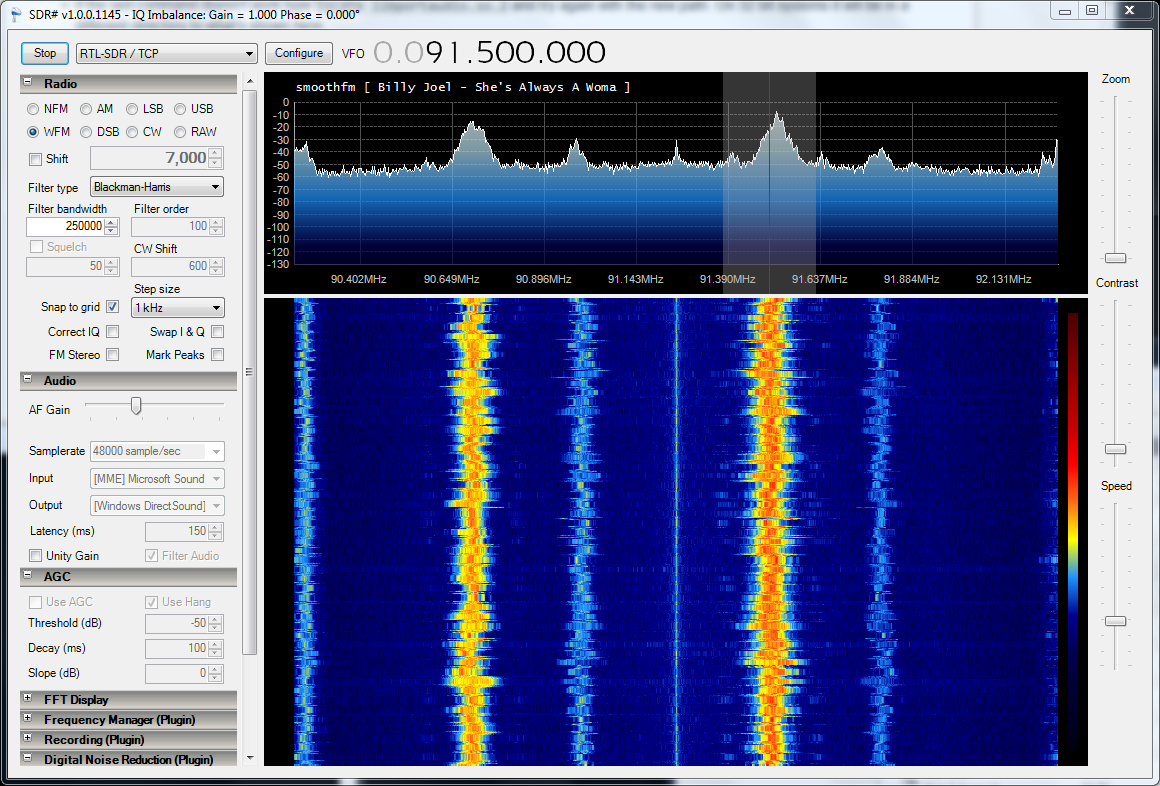

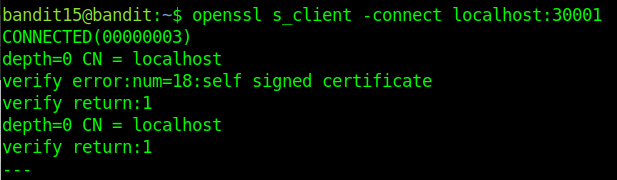

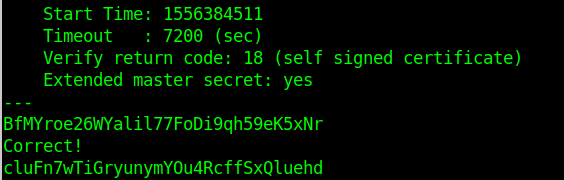

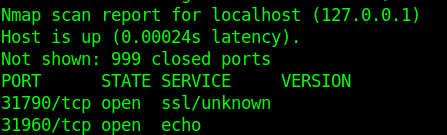

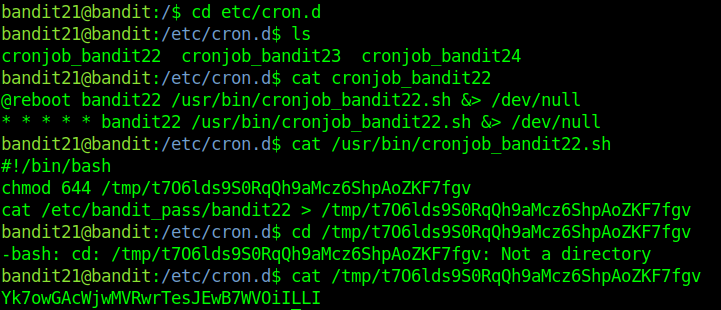

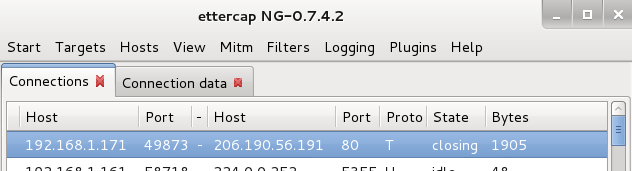

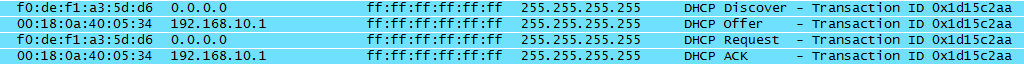

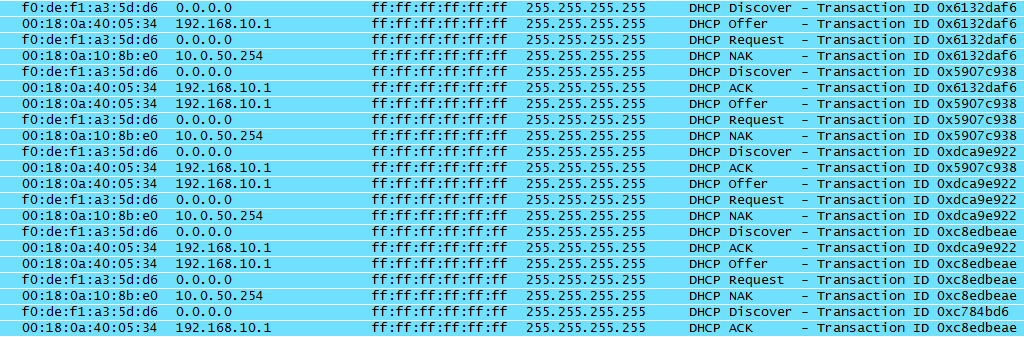

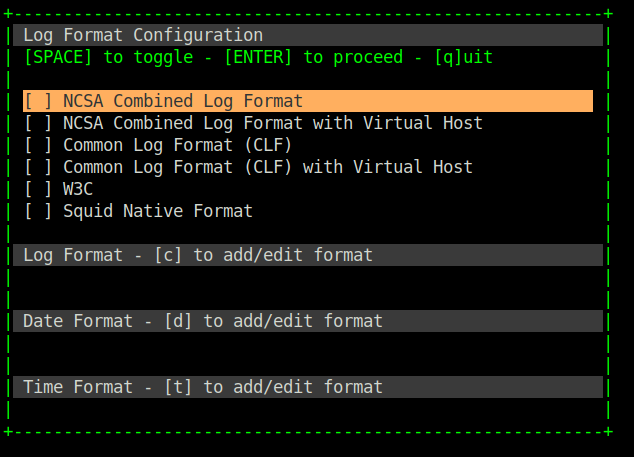

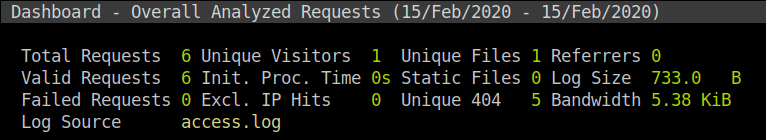

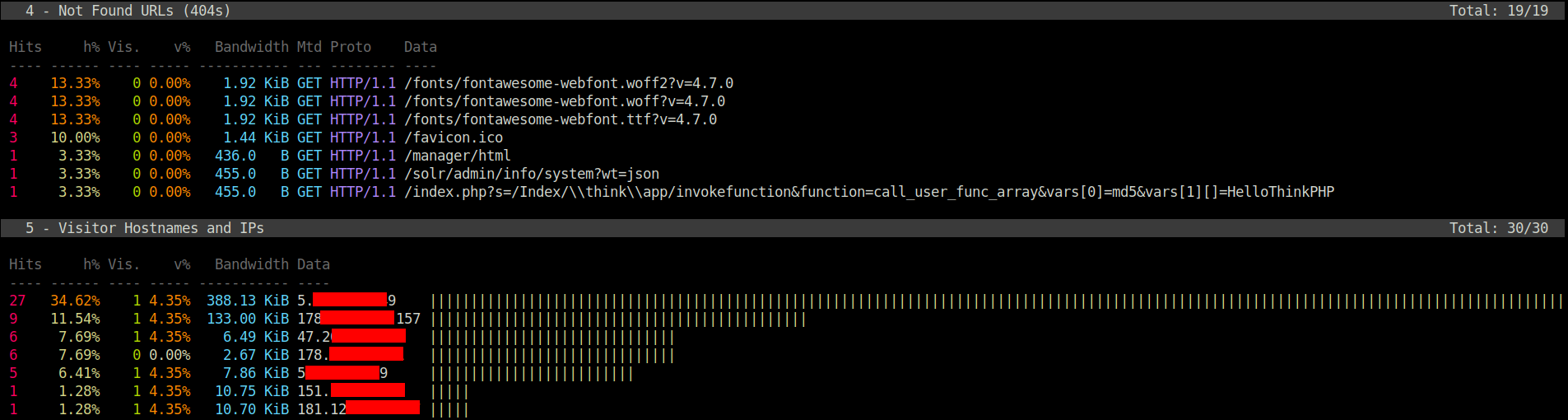

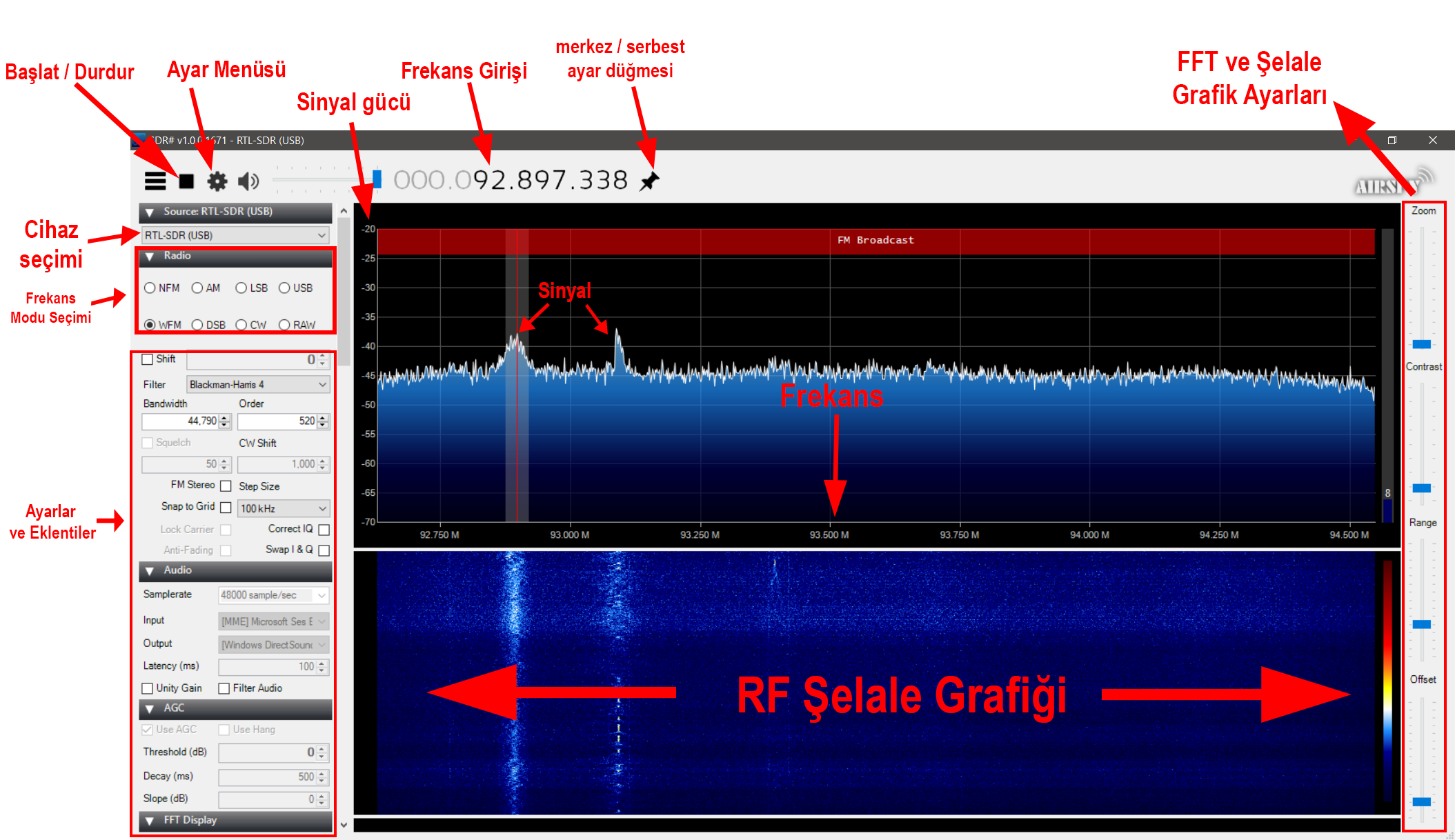

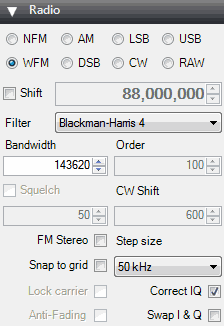

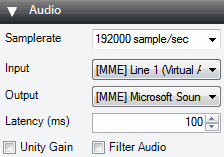

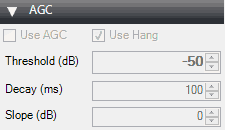

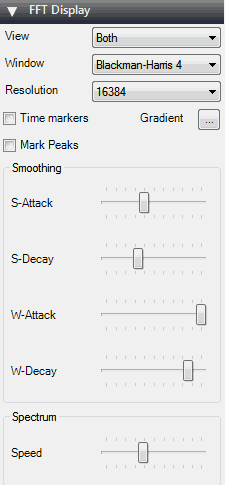

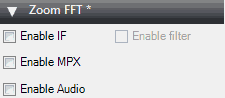

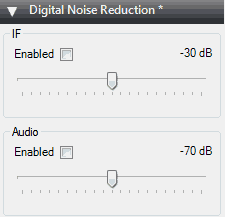

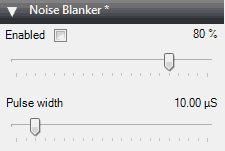

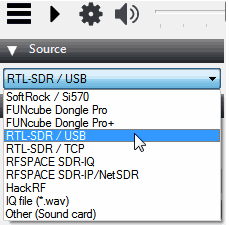

Daha sonra oynat düğmesine basarak havada olan bitenleri toplamaya başlayabilirsiniz. Şimdi, basit bir test yapı

Daha sonra oynat düğmesine basarak havada olan bitenleri toplamaya başlayabilirsiniz. Şimdi, basit bir test yapı