Phishing Nedir?

Siber dünyanın en köklü ve sık kullanılan saldırı yöntemlerinden birisi olan phishing kavramı, İngilizce’de balık avlamak anlamına gelen “fishing” kelimesinden esinlenerek oluşturulmuştur. Bu saldırıda saldırgan, güvenilir bir kuruluşun adını kullanarak karşı tarafa ait parola, banka hesabı, kredi kartı bilgileri veya herhangi bir sistemdeki oturumu gibi kritik bilgileri elde etmeye çalışır. Sosyal mühendislik kapsamında değerlendirilir ve farklı siber saldırılarla beraber kullanılabilir. Genellikle saldırgan, toplumca güvenilir olduğu kabul görmüş kuruluşlardan geldiği imajı verdiği bir mail gönderir. Mail içeriğinde genellikle parola yenileme linki veya giriş yap butonu yer alır. Ancak bu linkler saldırganın kendi sayfasına yönlendirilmiştir. Bu sayede karşı taraf giriş bilgilerini girdiğinde, hassas veriler saldırgana ulaşır ve genellikle sahte sayfanın bulunduğu URL, giriş yapıldıktan sonra orijinaline yönlendirme yapar.

Spear Phishing: Spesifik bir hedefi olan phishing saldırılarıdır. Bu hedef için öncesinde kapsamlı bir bilgi toplama çalışması yapılır ve ondan sonrasında saldırı senaryosu hazırlanır.

Pharming: Saldırgan, DNS kayıtlarını zehirleyerek bir web sitesinin ziyaretçilerini, saldırı için hazırladığı sayfaya yönlendirir.

Clone phishing: Saldırgan, toplum tarafından güven kazanmış kuruluşlarca gönderilen mail şablonlarını taklit ederek yeni bir mail içeriği hazırlar. Burada genelde yalnızca kendisine ait zararlı URL’i, gerçek URL ile değiştirir.

Email Spoofing: Saldırgan, başka bir kuruluşa veya kişiye ait mail adresini gönderdiği mail headerına ekler. Bu sayede maili açan personel, müdürünün, IT ekibinin veya güvendiği bir kurumun mail adresini görür ve mail içeriğine güvenir.

Su Kaynağı: Saldırganlar, hedeflediği kuruluştaki personelleri analiz ederek hangi siteleri sık ziyaret ettiğini tespit eder. Daha sonrasında bu sitelere zararlı kod enjekte etmeye çalışır.

Yöntemler

Saldırgan, farklı yöntemler de kullanabilir. Örneğin hedef aldığı bir kuruluşsa, bu kuruluştaki en dikkatsiz kişiyi tercih eder. Bu kişi alışverişi seviyorsa ona özel büyük bir indirim kuponu maili gönderilebilir. Sosyal medyada maaşından veya geçim sıkıntısından dert yanmışsa bu kişiye patrondan gelen maaş zammı maili atılabilir. Senin hakkında şu haberi buldum diyerek merak uyandırılabilir veya acil dönüş yapılmaması halinde kuruluşun veri kaybedeceğine dair bir senaryo ile hedef kandırılabilir. Bunların yanı sıra başarılı bir phishing mailinde genellikle inandırıcı ve başarılı hazırlanmış bir görsel, mail teması ve düzgün bir metin kullanılır. Öte yandan mailin gönderildiği zamanlama da önemli olabiliyor. Örneğin mesainin sonuna doğru ve yoğun olunan bir zamanda yapılan phishing saldırısı, karşı tarafın maili dikkatle inceleme süresini azaltabiliyor. Veya öğle molası sonrası, rehavete kapılan ve bu sırada mail kutusunu kontrol eden personeller hedef alınabiliyor. Hedef kurumdaki personellerin yapısına göre senaryo değişebilir. Ancak phishing saldırıları öncesinde bilgi toplama kısmı da oldukça önemli. Her personelin zayıf anını ve zaaflarını bilmek, saldırının başarı oranını arttıracaktır.

Söz konusu URL’ler taklit edilen güven kazanmış kuruluşun URL’lerine oldukça benzetilir. Bunun için birden fazla yöntem kullanılır.

Orijinal domainimiz domainbank.com olsun.

- Domaindeki harflerden birinin, şekil olarak benzer bir harfle yer değiştirmesi ile bir domain oluşturulabilir.

clomainbank.com/loginpanel.php

- Saldırıda kullanılacak olan bir domaine, hedef domainin adının geçtiği bir subdomain açılabilir.

domainbank.com.phishingdomain.com/loginpanel.php

- Saldırgan zaman zaman gerçek domainden de bir saldırı gerçekleştirebilir. Örneğin hedef kuruluşta reflected XSS zafiyeti elde etmesi halinde zafiyetli URL’e, zararlı kod parçacığını ekler. oluşan bu zararlı URL’i kuruluştaki tüm personellere gönderir. Personeller, çalıştığı kuruluşa ait bu URL’e güvenerek tıkladığında oturumunu saldırgana kaptırır. Aynı yöntem, farklı web uygulama zafiyetleri ile de birleştirilebilir.

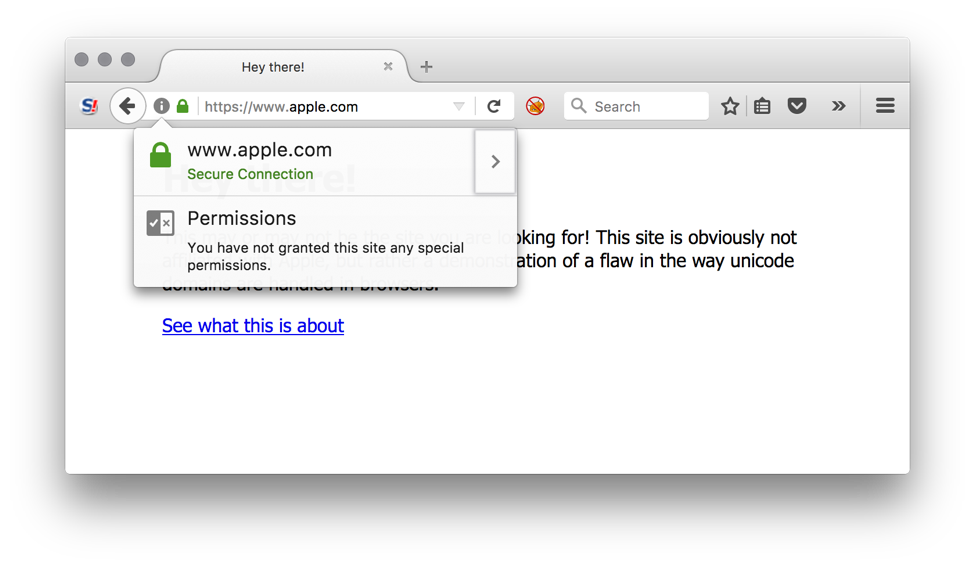

- Sık rastlanmamakla beraber oldukça riskli olan bir başka yöntem ise IDN aracılığı ile görünürde IDN domain ile bire bir aynı olan domainler alınan saldırılardır. Eskiden Türkçe, Çince karakterler gibi ASCII karakterlerin dışındaki domainler alınamıyordu. Ancak artık unicode domainler de alınabiliyor. Bu sayede farklı unicodelara sahip fakat aynı görünen harfler kullanılarak domain alınıyor. Saldırganlar da hedeflediği güvenilir kuruluşun domainini taklit eden domainler alıyor. Örneğin:

Buradaki yöntemde saldırı için şu URL kullanılır: https://www.аррӏе.com/

Ancak linke tıklandığında Apple’ın orijinal sayfası değil, başka bir sayfa karşınıza çıkar. Çünkü tıkladığınız URL Apple’a ait olan apple.com değil, xn--80ak6aa92e.com adresidir. Birçok tarayıcı bunun için önlem alır ve bu linklere tıklandığında phishing riskine karşı uyarır. Ancak kullanıcının gözle ayırt etmesi neredeyse imkansızdır.

- Mailde yalnızca giriş paneli veya linkler yer almayabilir. Zaman zaman bu saldırılarda dosya eki de kullanılabilir. Zararlı yazılım bulunan bu dosyalar, ilgi çekici bir şekilde gönderilerek karşı tarafa gönderilir. Karşı taraf bu dosyayı açtığında, cihazı saldırgan tarafından ele geçirilir. Daha sonrasında saldırgan, ağdaki diğer cihazlara bulaşabilir, pivoting yaparak diğer ağlara atlayabilir, ransomware saldırısı ile fidye isteyebilir veya aylarca sessiz kalarak kuruluşta olan biten tüm hareketleri izleyebilir, veri çekebilir.

- Kurum içerisinden bir personel hesabını ele geçiren saldırgan, o kişinin mailinden de phishing saldırısı gerçekleştirebilir. Yani kurum içerisinden veya tanıdığınız birisinden gelen bir mail kesinlikle güvenilirdir diyemeyiz.

Önlemler

Antivirüs ve firewall

Antivirüs veya firewall kullanmanız phishing saldırılarını belli oranda azaltacaktır. Bu tip yazılımlar, veri tabanlarında yer alan domainleri otomatik olarak engelleyecektir. Aynı zamanda belli mail adreslerinden gelen mailleri de personellere ulaşmadan engellemek mümkün.

Güvenlik politikaları

Kurumların belirlediği güvenlik politikaları da oldukça önemli. Bu politikalar, bir saldırı yaşanmadan belirlenmeli ve kurumdaki herkesin anlayıp uygulayabileceği düzeyde olmalıdır.

Eğitimler

Personellerin bilgi güvenliği noktasında eğitim alması da bu saldırılardan korunmaları için gerekli. Personeller, mailleri açmadan önce gönderenin mail adresi, mail eklerinde yer alan dosya ekleri ve içerikteki linklerin kontrol edilmesine yönelik uyarılmalıdır. Herhangi bir phishing saldırısına rastlaması halinde kurumda bilgi güvenliğinden sorumlu ekibe iletmesi gerektiği belirtilmelidir. Personeller, bu durumlar için daima tetikle olmalı ve şüpheci yaklaşmalıdır.

Loglama ve Beyaz Liste

Kurum içerisinde loglama sistemi doğru biçimde kullanılmalıdır. Aynı zamanda phishing domainleri sürekli olarak tespit edilmeli ve bu domainlerden gelen mailler sürekli olarak engellenmeli, ağdan bu domainlere çıkışlar engellenmelidir. Zararlı yazılım bulaşabilecek birçok dosya formatı bulunmaktadır. Gmail’in engellediği bazı dosya uzantıları şunlardır: .ade, .adp, .bat, .chm, .cmd, .com, .cpl, .dll, .dmg, .exe, .hta, .ins, .isp, .jar, .js, .jse, .lib, .lnk,.mde, .msc, .msi, .msp, .mst, .nsh .pif, .scr, .sct,.shb, .sys, .vb, .vbe, .vbs, .vxd, .wsc, .wsf, .wsh

Bunların yanı sıra pdf ve office dosyalarından da zararlı yazılım bulaşması mümkün. Bu dosyalar için de önlemler alınması gerekir. Eğer ihtiyaç yoksa dosya ekleri tamamen engellenebilir.