CanYouPwnMe CTF sorularını çözdükçe buradan paylaşacağım ve aralıklarla güncelleyeceğim. https://ctf.canyoupwn.me adresinden kayıt yaparak çözmeye başlayabilirsiniz. Vakit ayırdıkça güncelleme yapacağım. İnternette çok güzel çözümler var ama bazı sorularda farklı çözümlerim oldu kıyaslayınca fark ettim.

Flag Form : cypwn_{h4ckm3} formatında girilerek çözümler yazılacak. Süslü parantezin arasına cevabımızı yazacağız. Flag Form kısmına bunu kopyalayıp girmeniz halinde de on puan vererek yarışmayı başlatıyor sistem.

Trivia

Git101 (20 Puan)

Unutma dökümantasyon önemli.

https://github.com/londragecidi/londragecidi

Adı üstünde 101 sorusu. Girdim github hesabına, birkaç kurcalamadan sonra wiki sekmesine göz attım ve flag karşıladı beni.

Flag : cypwn_{ben_git_biliom_abi}

First DEUCE (50 Puan)

EE bre deyyus nedir bu ilk DEUCE ??

Doğrusu sorunun cevabını çok farklı yerlerde aradım. Dizi çıktı, film çıktı, tenis çıktı, daha neler neler…Tek tek flag olarak denedim farklı kombinasyonları. Ancak tutturamadım. Tutmayan her şeyi google aramamdan eledim. Sonunda karşıma bir bilgisayar markası çıktı. Alan Turing ilgimi çekti ve onu da aramama dahil ettim. Çok karıştı değil mi? 🙂

Google’daki aramam şu hali aldı :

-“The deuce” “first” “DEUCE” “Alan Turing” “computer” -dizi -şarkı -2017 -music -tennis -dictionary -shoes -ayakkabı -lyrics

http://www.alanturing.net/turing_archive/archive/infopages/london1st.html

Burada şu cümleyi gördüm : “The Pilot Model ACE was London’s first electronic computer and the third stored-program computer to function in Britain.”

Demek The Pilot Model ACE Londra’nın ilk elektronik bilgisayarı. Bunun da birkaç kombinasyonunu denerken tam hayal kırıklığına uğruyordum ki tutturdum. Bu soruya bu kadar vakit harcadığım için üzüldüm doğrusu.

Flag : cypwn_{pilot_ace}

Carrot (50 Puan)

At boyutunda ördek?

Bu soruyu aramaya başladığımda “At boyutunda bir civcivle mi yoksa yüz ördek boyutundaki bir atla mı savaşmayı tercih edersiniz?” şeklinde bir soru ile karşılaştım. Olası cins cevapları, soruyu işe alım mülakatında sorduğu iddia edilen şirket isimlerini ve birkaç denemeyi daha cevap olarak girdim ancak önceki sorudan dilim yandı bir defa. Bu işte başka bir iş var. İngilizce aramaya başladım ancak bunu keşfetmem çok zaman aldı. Aynı sorularla karşılaşınca aramamda ufak dokunuşlar yaptım ve ikinci arama sayfamda Wikipedia’nın farklı bir başlığını gördüm. Nihayetinde at boyutunda bir ördeğe benzeyen dinazor türü ile karşılaştım. Yine o kadar umutlu değilken ikinci denememde cevap geldi.

https://en.wikipedia.org/wiki/Dromornithidae

Flag : cypwn_{dromornithidae}

INTELLIGENCE (50 Puan)

Bu çocuk müthiş istihbarat tekniği kullandı. 🙂

Yine bir iki denemem oldu. İstihbarat tekniklerini yazdım ancak doğru çıkmadı. Sonra çark ettim ki aradığım tüm sayfaların ortak noktası OSINT. Eh, öyleyse biz de bunu yazarız dedik. Bingo 🙂

Flag : cypwn_{OSINT}

Forensics

Flog (25 Puan)

http://s3.dosya.tc/server10/ol4jyx/canyoupwnme.rar.html

Rar dosyasının içinden bir log kaydı çıkıyor. Ben de “cypwn_{” yazarak aratıyorum. Ve tam üstüne denk geliyorum. Tertemiz kurtuluyorum sorudan 🙂

Flag : cypwn_{canyoupwnme_log}

Is Empty? (50 Puan)

Daha dün baktım burdaydı ama şimdi bulamıyorum?

https://drive.google.com/open?id=0B5i8WVYofXg6QWxVNUQyTkRfRW8

Parola korumalı bir zip dosyası söz konusu. Öyleyse john the ripper aracı imdadımıza yetişir.

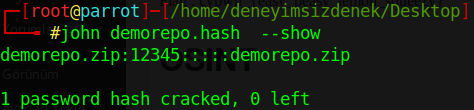

“zip2john demorepo.zip > demorepo.hash” komutunu kullanıyorum. Şimdi şu hash dosyasını kırmaya bakalım.

“john demorepo.hash –show” parametresi ile son hamlemi yapıyorum. Parola : 12345

Sonra dosyaların içinde deli danalar gibi gezinmeye başlıyorum. Bakalım işe yarar ne var? Aradığım şeyin config dosyasında olduğunu buluyorum.

url = https://github.com/stolera/demorepo.git

Github hesabından flagi elde ediyorum.

Flag : cypwn_{easy_peasy_lemon_squeezy}

OSINT

NS (10 Puan)

canyoupwn.me ‘nin nameserverlarından birisi?

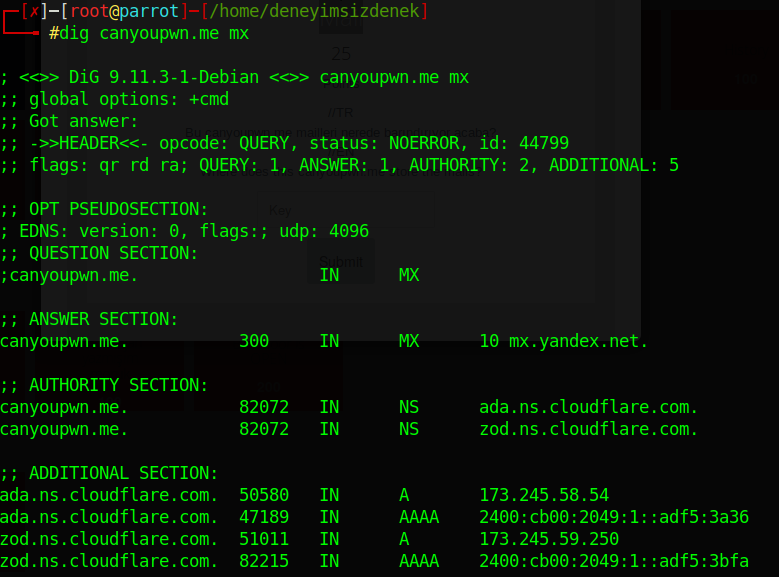

Herhangi bir web sitesi üzerinden CanYouPwnMe nameserverlarını sorgulayabiliriz. Ben linux araçlarından dig ile yaptım.

Komut : dig canyoupwnme mx

Karşıma iki NS çıktı.

Mail (25 Puan)

OSINT kategorisindeki NS sorusunda dig aracı ile yaptığım sorgu aslında bu sorunun da cevabını verdi. Şans 🙂

Flag : cypwn_{mx.yandex.net}

xCyberX (50 Puan)

Siber suçlular gizli ağlardan erişim sağlayarak orjinal Mona Lisa tablosunun taranmış digital kopyasını ele geçirdiler. Bu orjinal resmin yerine ise başka bir resim bırakmışlar. Siber suçluları takibe hazır mısın ? Bıraktıkları resim dosyası aşağıdadır.

https://drive.google.com/open?id=0B5i8WVYofXg6c29VYlg2MUZTQkk

Her gördüğüm fotoğrafta bir fotoforensic işlemi arıyorum. Bunda da ilk önce onu yaptım. Didik didik ettim hiçbir şey çıkmadı. Sonra soruya dikkat etmediğimi düşünüp tekrar döndüm. Dedim şunu steghide ile açayım. xcyberx ve ona yakın bazı anahtarlar belirledim kendime ve denemeye başladım. Sonucu aşağıdaki komut verdi. Yani cyberx.

steghide extract -sf RockYouFor_cyber_.jpg

Nihayet hint.txt isimli bir belge çıkıyor fotoğrafın içinden. Onda da aşağıdaki link yer alıyor.

https://yadi.sk/i/zxpANdeJ38yUKK

Karşımıza bir karekod çıkıyor. Bunu da herhangi bir karekod decode sitesinde çözüyorum. Bu sefer de tahminimce base64 ile şifrelenmiş bir metin var.

Doğru yoldasın dostum devam et..go go go!!!flag : aWV2Y3Rfe20wMGpfcDBIX0h4MF9lMGFfQHgzX0BfbkBpcTNYfQ==

Decode ettiğimde şununla karşılaşıyorum : ievct_{m00j_p0H_Hx0_e0a_@x3_@_n@iq3X}

Bir iki denemeden sonra da ROT ile şifrelendiğini keşfediyorum ve çözdüğümde flag karşıma çıkıyor.

Flag : cypwn_{g00d_j0B_Br0_y0u_@r3_@_h@ck3R}

Secret (100 Puan)

secret.canyoupwn.me

Verilen adrese erişim yok. Ne ola ki? Sazanlık edip soru bozuk bile dedim itiraf ediyorum. Sonra DNS sorgusundan cevabı buldum.

http://www.iyinet.com/dns-sorgulama/url/secret.canyoupwn.me

Flag : cypwn_{kks271723jjjasd9asd771239}